Schlagwort: IT Security

-

Passkeys einrichten: So meldest du dich ohne Passwort sicher an

Passwörter sind lästig, werden wiederverwendet und landen leider immer wieder in Datenlecks. Wenn du Passkeys einrichten willst, ersetzt du das klassische Passwort durch einen sicheren

2FA aktivieren: Zwei‑Faktor‑Authentifizierung Schritt für Schritt einrichten

Ein Passwort allein reicht oft nicht mehr, weil es gestohlen, erraten oder in Datenlecks gefunden werden kann. Wenn du die Zwei-Faktor-Authentifizierung einrichten willst, ergänzt du

Cybersecurity in Europa: Können KI & Zertifikate den Fachkräftemangel lösen?

Europa steht vor einer konkreten Herausforderung: Es fehlen qualifizierte IT‑Sicherheitskräfte, und Unternehmen sowie Behörden spüren die Folgen in Reaktionszeiten und Schutzlücken. Cybersecurity Fachkräftemangel Europa ist

Fünf Cybersecurity‑Trends für 2026: Was Europas Unternehmen jetzt tun sollten

Cybersecurity 2026 steht für eine Phase, in der Angreifer schneller, automatisierter und vielfach zielgerichteter vorgehen. Dieser Text zeigt fünf zentrale Trends, die für europäische Unternehmen

Dark‑Web‑Monitoring wird eingestellt – was Nutzer jetzt tun sollten

Viele Menschen nutzen Dienste, die automatisch prüfen, ob E‑Mail‑Adressen oder Zugangsdaten in geleakten Datensätzen auftauchen. Mit der Einstellung einzelner Angebote fällt diese Schutzschicht weg oder

KI-Sicherheitslücken: Warum sie entstehen und wie man ihnen begegnet

Immer häufiger nutzen Angreifer Künstliche Intelligenz, um Schwachstellen auszunutzen oder neue Sicherheitslücken zu schaffen. Dieses Stück erklärt verständlich, warum KI-Sicherheitslücken entstehen, welche Formen sie annehmen

So richtest du Zwei‑Faktor‑Authentifizierung richtig ein

Diese praktische zweifaktor authentifizierung anleitung zeigt, wie du Konten mit einer zusätzlichen Sicherheitsstufe schützt. Nach dem Lesen weißt du, welche 2FA‑Methoden (Passkeys, Authenticator‑App, Sicherheits‑Keys, SMS)

Pre‑Submit ML‑Guards: Random Forest gegen Android‑Vulnerabilities

Zuletzt aktualisiert: 2025-11-19 Kurzfassung Machine‑Learning‑gestützte Pre‑submit vulnerability detection kann Codeänderungen vor dem Merge filtern und so potenzielle Schwachstellen im Android‑Ökosystem früher sichtbar machen. Dieser Text

Private AI Compute sicher bauen — Lektionen aus Googles Prüfung

Zuletzt aktualisiert: 12. November 2025 Kurzfassung Private AI Compute security steht für den Versuch, große Modelle in cloud‑basierten, abgeschotteten Umgebungen auszuführen, ohne dass die Betreiber

AI-Hygiene: Wenn GitHub-Geheimnisse zur größten Lieferketten‑Schwachstelle werden

Zuletzt aktualisiert: 12. November 2025 Kurzfassung Git‑Repositorys sind heute Arbeitsräume und Fallen zugleich. Der Begriff AI secret leakage beschreibt, wie API‑Keys, Tokens und Notebooks offen

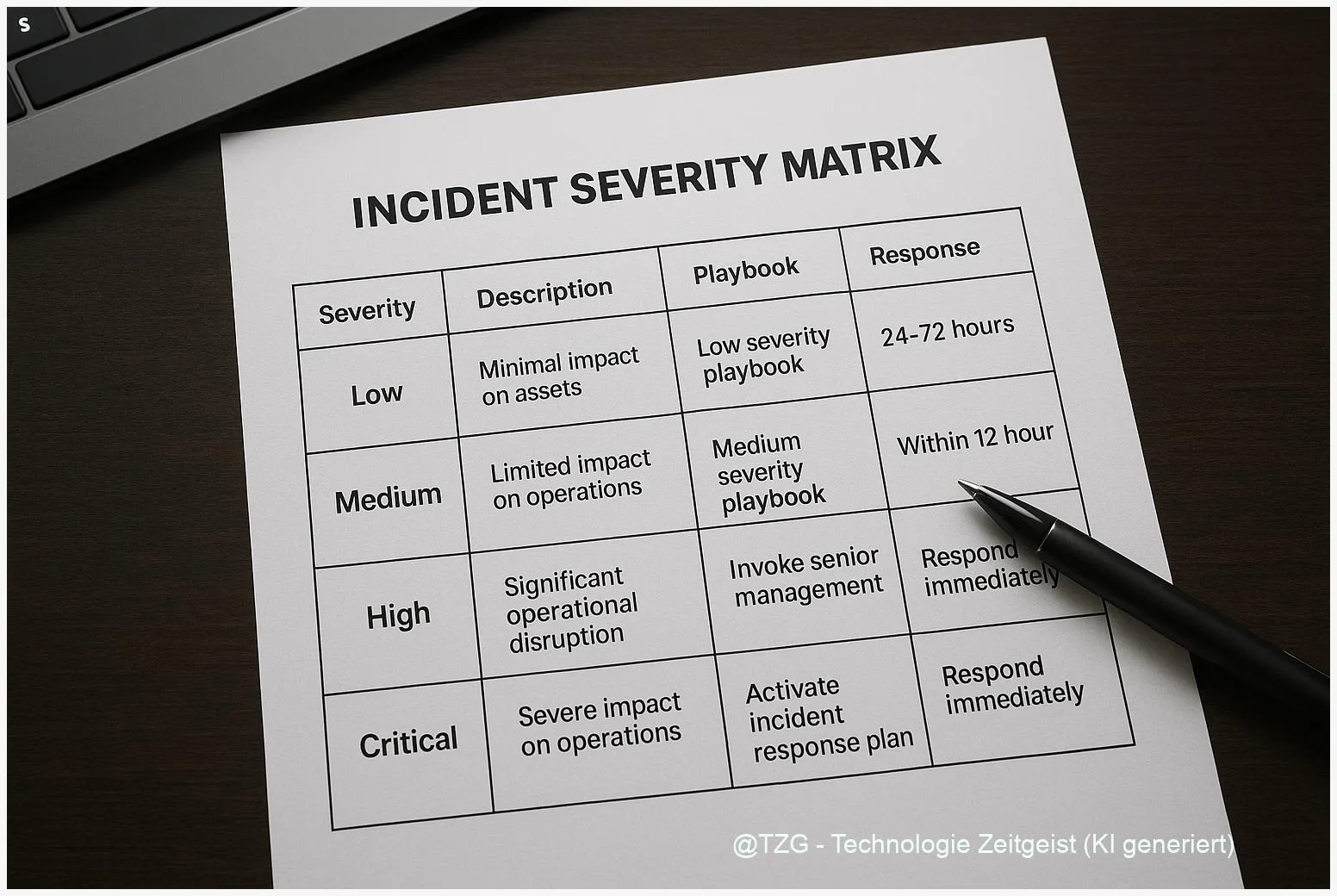

GenAI Incident Severity Matrix: Playbooks für SOCs und IR‑Teams

Zuletzt aktualisiert: 9. November 2025 Kurzfassung Dieses Stück liefert ein praktisches Playbook zur Erstellung einer GenAI incident severity matrix für SOCs und Incident‑Response‑Teams. Es erklärt

Anonym im Internet surfen: Sicher, ohne Spuren zu hinterlassen

Zuletzt aktualisiert: 2. November 2025 Kurzfassung Wer anonym im Internet surfen will, braucht mehr als eine schnelle Anleitung: Es geht um Entscheidungen, Tools und Gewohnheiten.

KI-basierte Cyberabwehr in Echtzeit: Systeme gegen Hackerangriffe

Die rapide Entwicklung von künstlicher Intelligenz bringt neue Ansätze im Kampf gegen moderne Hackerangriffe. Unternehmen setzen vermehrt auf automatisierte Analyse- und Abwehrmechanismen, um Sicherheitsverletzungen sofort

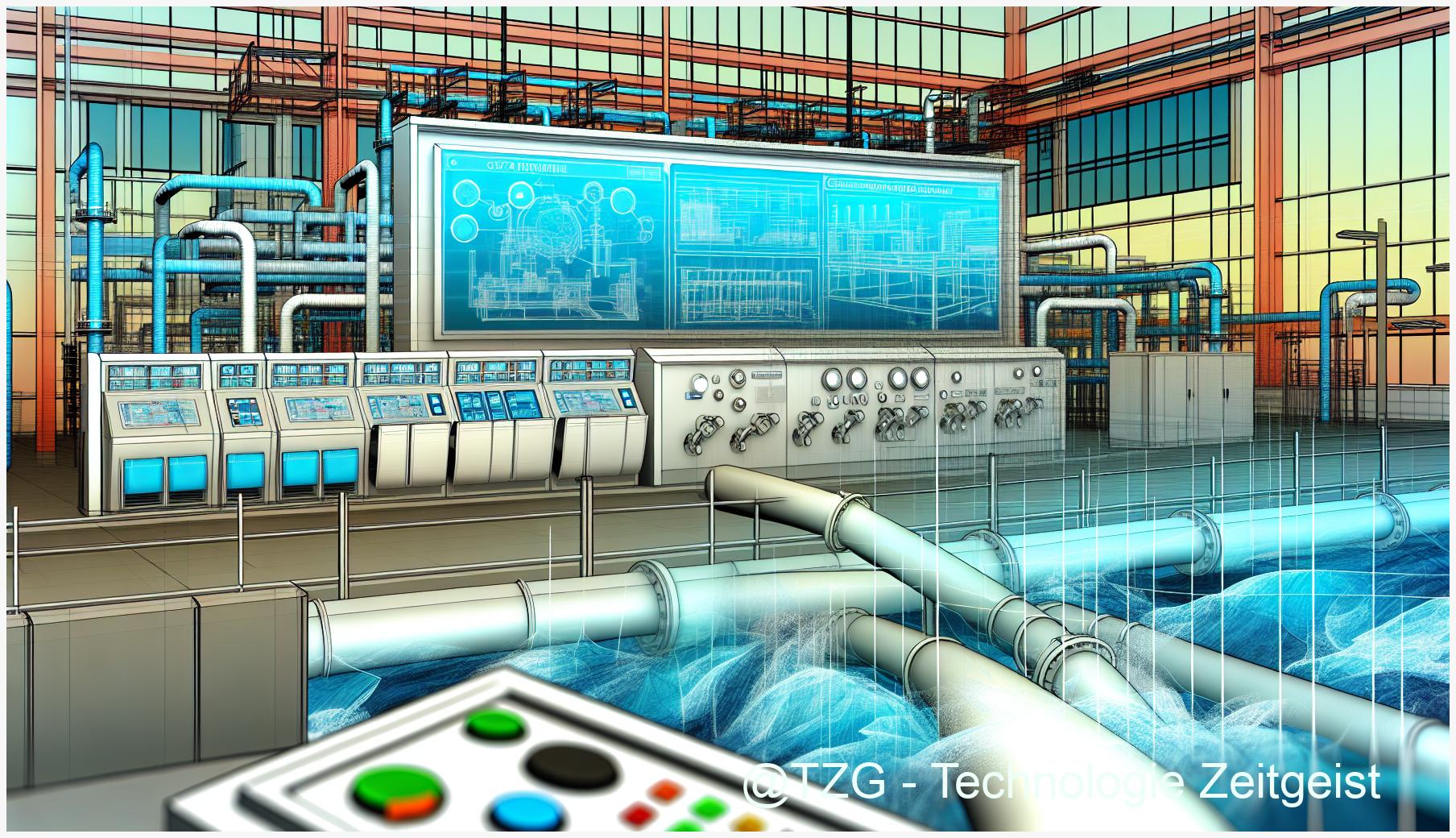

Cyberangriffe auf Wasserversorgungsnetze: Sicherheitslücken und Risiken im Fokus

Der Artikel beleuchtet die aktuellen Cyberangriffe auf kritische Wasserversorgungsnetze und untersucht die Sicherheitslücken, die Angreifer ausnutzen. Es wird dargelegt, welche Akteure hinter den Angriffen stehen,

Unerlaubter Datenverkauf in Fitness-Apps: Klarheit über Datenhandel und Geschäftspraktiken

Der Artikel untersucht, wie populäre Fitness-Apps sensible Nutzerdaten sammeln und unerlaubt an Dritte weiterverkaufen. Anhand fundierter Recherchen wird aufgezeigt, wie das Geschäftsmodell strukturiert ist, welche