Schlagwort: Cybersecurity

-

KI‑Chatbots im Browser: Wie Prompt‑Injection uns täuscht – und was hilft

Browserbasierte KI‑Assistenten sind praktisch, aber ein Angriffsvektor namens prompt injection kann ihre Antworten manipulieren. Dieser Text zeigt, warum prompt injection funktioniert, wie Angreifer vorgehen und

KI-Browser und Agenten: Warum Prompt-Injection ein Dauerproblem bleibt

Prompt Injection bleibt eine der beständigsten Sicherheitsherausforderungen für KI-Browser und KI-Agenten. In einfachen Worten geht es darum, dass manipulierte Eingaben ein Modell dazu bringen, eigene

So richtest du sicheren Fernzugriff auf deinen PC ein – Schritt‑für‑Schritt

Wer von unterwegs auf den eigenen Rechner zugreifen möchte, braucht eine sichere Lösung. Diese Anleitung zeigt, wie du den Fernzugriff PC einrichten kannst, so dass

Shadow AI: Wie unsanktionierte KI Tools Unternehmen gefährden

Shadow AI ist die unsanktionierte Nutzung externer KI‑Dienste durch Mitarbeitende. Sie erzeugt verdeckte Datenflüsse, die sensible Informationen, geistiges Eigentum und personenbezogene Daten in externe Systeme

Cybersecurity in Europa: Können KI & Zertifikate den Fachkräftemangel lösen?

Europa steht vor einer konkreten Herausforderung: Es fehlen qualifizierte IT‑Sicherheitskräfte, und Unternehmen sowie Behörden spüren die Folgen in Reaktionszeiten und Schutzlücken. Cybersecurity Fachkräftemangel Europa ist

Fünf Cybersecurity‑Trends für 2026: Was Europas Unternehmen jetzt tun sollten

Cybersecurity 2026 steht für eine Phase, in der Angreifer schneller, automatisierter und vielfach zielgerichteter vorgehen. Dieser Text zeigt fünf zentrale Trends, die für europäische Unternehmen

Batteriespeicher & Cyberrisiken: Wie ein Ausfall Millionen kostet

Batteriespeicher Cybersecurity ist heute kein Nischenthema mehr: Immer mehr Speicheranlagen sind digital verbunden und können bei Angriffen zu großen Ausfällen führen, die Betreiber, Kommunen und

Dark‑Web‑Monitoring wird eingestellt – was Nutzer jetzt tun sollten

Viele Menschen nutzen Dienste, die automatisch prüfen, ob E‑Mail‑Adressen oder Zugangsdaten in geleakten Datensätzen auftauchen. Mit der Einstellung einzelner Angebote fällt diese Schutzschicht weg oder

So verschlüsselst du USB‑Stick & externe Festplatte unter Windows und Mac

Viele tragen persönliche oder geschäftliche Daten auf einem USB‑Stick oder einer externen Festplatte. Diese Anleitung zeigt, wie du einen USB‑Stick verschlüsseln kannst und wie das

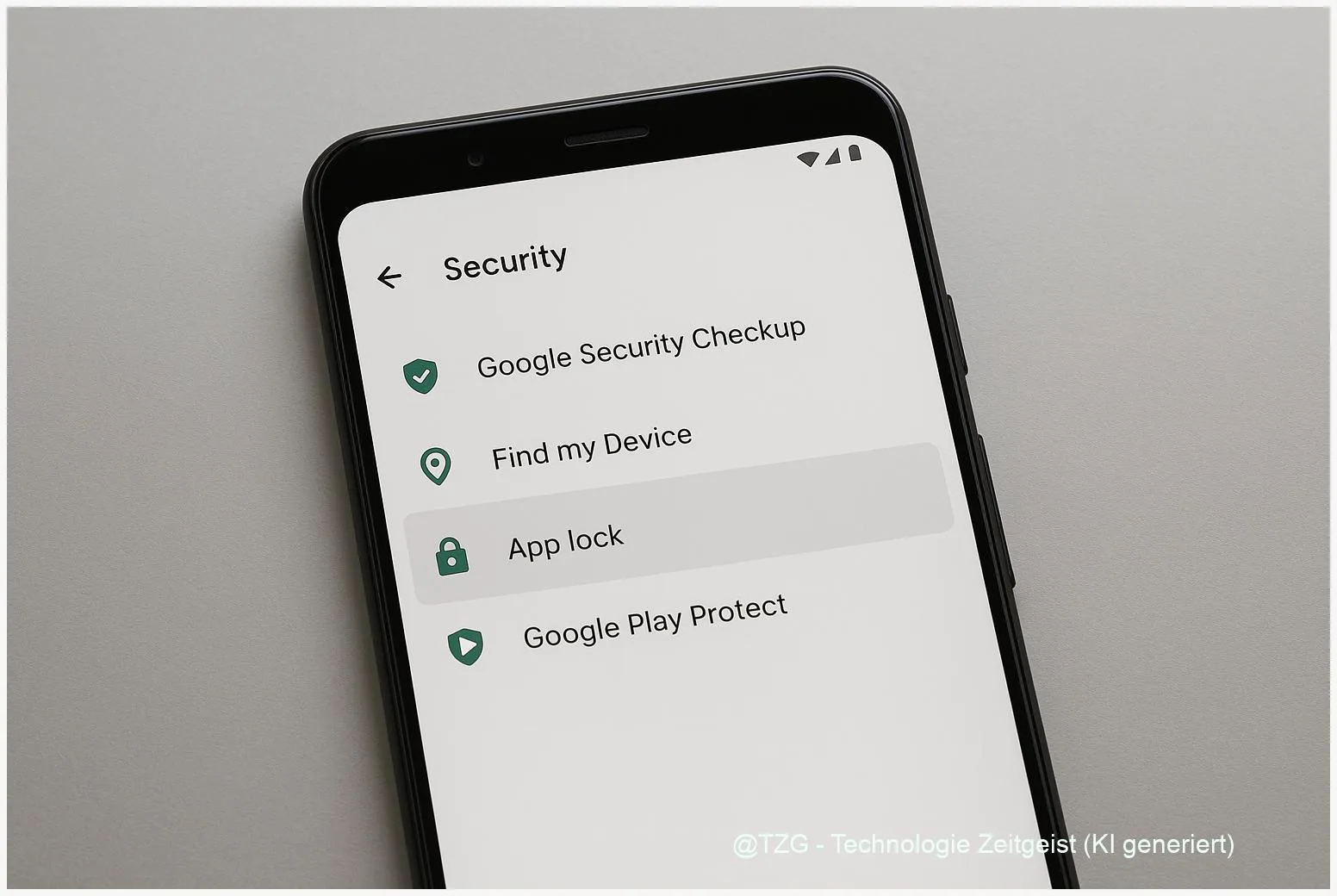

App Lock in Android 17: Wie sicher sind native App‑Sperren?

Android 17 bringt Berichten zufolge erstmals ein natives App Lock, das es erlaubt, einzelne Anwendungen direkt mit PIN oder Biometrie zu schützen. App Lock Android

So sicherst du dein Smart Home: Netzwerk, Geräte & Passwörter

Viele Haushalte nutzen heute vernetzte Lampen, Thermostate und Lautsprecher. Wer sein Smart Home sichern möchte, trennt diese Geräte vom Hauptnetz, nutzt starke, einmalige Passwörter und

Agentic Browsing: Wie Browser‑Agenten arbeiten und wie Sie sich schützen

Agentic Browsing bezeichnet Browser‑Funktionen, bei denen künstliche Intelligenz als autonomer Agent Webseiten selbstständig durchsucht, Formulare ausfüllt und Entscheidungen trifft. Für Anwender kann das Zeit sparen,

VPN auf Fritzbox & Router einrichten — Schritt‑für‑Schritt

Wer Zuhause sichere Fernzugriffe und mehr Privatsphäre im Heimnetz will, kann mit einer Router‑VPN-Lösung viel erreichen. Diese Anleitung zeigt, wie Sie eine VPN-Verbindung auf Ihrer

KI-Sicherheitslücken: Warum sie entstehen und wie man ihnen begegnet

Immer häufiger nutzen Angreifer Künstliche Intelligenz, um Schwachstellen auszunutzen oder neue Sicherheitslücken zu schaffen. Dieses Stück erklärt verständlich, warum KI-Sicherheitslücken entstehen, welche Formen sie annehmen

KI-Sicherheit: Wie Unternehmen Risiken erkennen und mindern

KI-Sicherheit ist heute ein technisches und organisatorisches Gestaltungsfeld: Systeme müssen vor Angriffen auf Code, Modelle und Trainingsdaten geschützt werden. Das Schlagwort KI-Sicherheit begleitet Entscheidungen in