Schlagwort: Cybersecurity

-

Gast-WLAN in der FRITZ!Box einrichten: sicherer Zugang für Besucher

Ein Besuch bringt oft die gleiche Frage mit: „Wie heißt euer WLAN und wie lautet das Passwort?“ Wenn du dein normales Heimnetz teilst, bekommen fremde

Android Sideloading: Was die neuen APK-Hürden wirklich bedeuten

Zuletzt aktualisiert: 19. January 2026 Berlin, 19. January 2026 Auf einen Blick Wer beim Android Sideloading eine APK installieren will, trifft heute auf mehr Warnhinweise

Mein Gerät finden/Wo ist? einrichten: Handy orten, sperren, löschen

Handy verlegt, verloren oder gestohlen? Wenn du Mein Gerät finden einrichten (Android) und „Wo ist?“ (iPhone) vorher aktivierst, kannst du dein Smartphone später oft auf einer

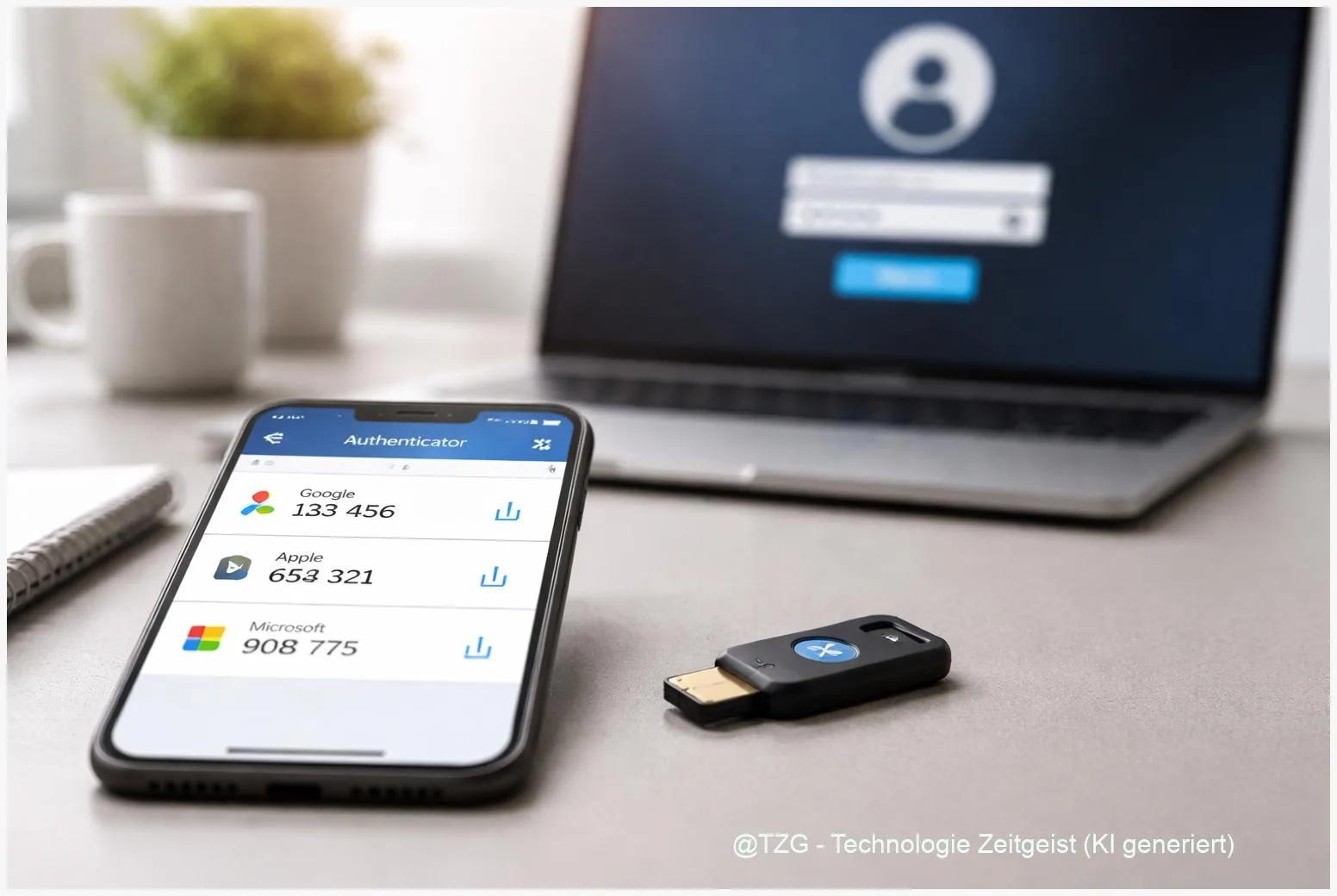

2FA einrichten: Zwei‑Faktor‑Authentifizierung für Google, Apple & Microsoft

Ein geknacktes Passwort reicht oft aus, um E‑Mails, Cloud‑Fotos oder gespeicherte Zahlungsmittel zu übernehmen. Wenn du 2FA einrichten willst, schützt du dein Konto mit einem

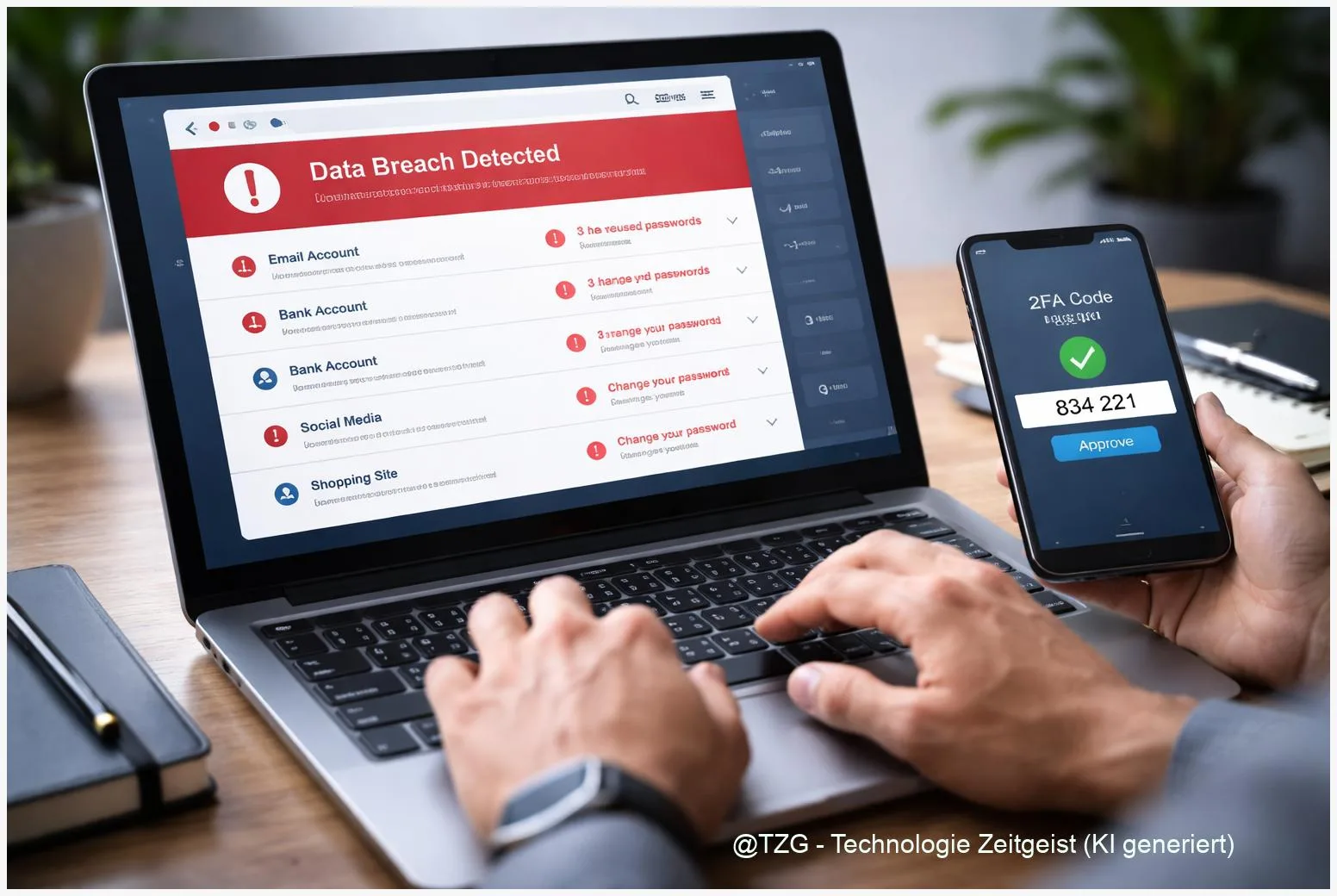

Datenleck-Check: So prüfst du geleakte Passwörter und sicherst Accounts

Du willst geleakte Passwörter prüfen, ohne dich in Technik-Details zu verlieren? Genau das ist sinnvoll, denn Datenlecks tauchen oft erst später als Warnung im Browser

Passwortmanager einrichten: sicher speichern und auf Handy & PC syncen

Ein Passwort hier, ein zweites dort, und am Ende sind es doch wieder dieselben zwei Kombinationen: Genau so entstehen Konten, die leicht zu übernehmen sind.

E‑Mail‑Aliase einrichten: So schützt du dich vor Spam (iCloud, Gmail, Outlook)

Wenn du dich bei Shops, Apps oder Newslettern anmeldest, landet deine echte Adresse oft früher oder später auf immer mehr Verteilerlisten. E-Mail-Aliase einrichten ist eine

VPN auf iPhone & Android einrichten: Schritt‑für‑Schritt sicher surfen

Öffentliches WLAN im Café, Hotel oder Zug ist praktisch, aber nicht immer vertrauenswürdig. Mit einem VPN (Virtuelles Privates Netzwerk) verschlüsselst du die Verbindung zwischen Smartphone

Cybersicherheit für Solaranlagen & Heimspeicher: Risiken und Schutz

Solaranlage Cybersicherheit betrifft heute nicht nur große Anlagen: Wechselrichter, Heimspeicher und Energie‑Management‑Systeme sind oft online und damit angreifbar. Dieser Text beschreibt, welche Komponenten besonders gefährdet

WLAN-Passwort ändern und alle Geräte neu verbinden – Schritt für Schritt

Wenn du dein WLAN Passwort ändern willst, geht es fast immer um zwei Dinge: Sicherheit und Ordnung. Vielleicht wurde das Passwort zu oft weitergegeben, ein altes

Gast-WLAN einrichten: FRITZ!Box & Router sicher konfigurieren

Besuch ist da, aber du willst dein Heimnetz nicht öffnen? Ein Gast-WLAN einrichten sorgt dafür, dass Gäste bequem online gehen, ohne Zugriff auf Geräte wie

KI‑Agenten mit Vollzugriff: Was das für Privatsphäre und Sicherheit heißt

KI‑Agenten können auf E‑Mail und Kalender zugreifen und damit Zeit sparen, bergen aber zugleich Risiken für Privatsphäre und Sicherheit. Dieser Text erklärt, wie Agenten Zugriff

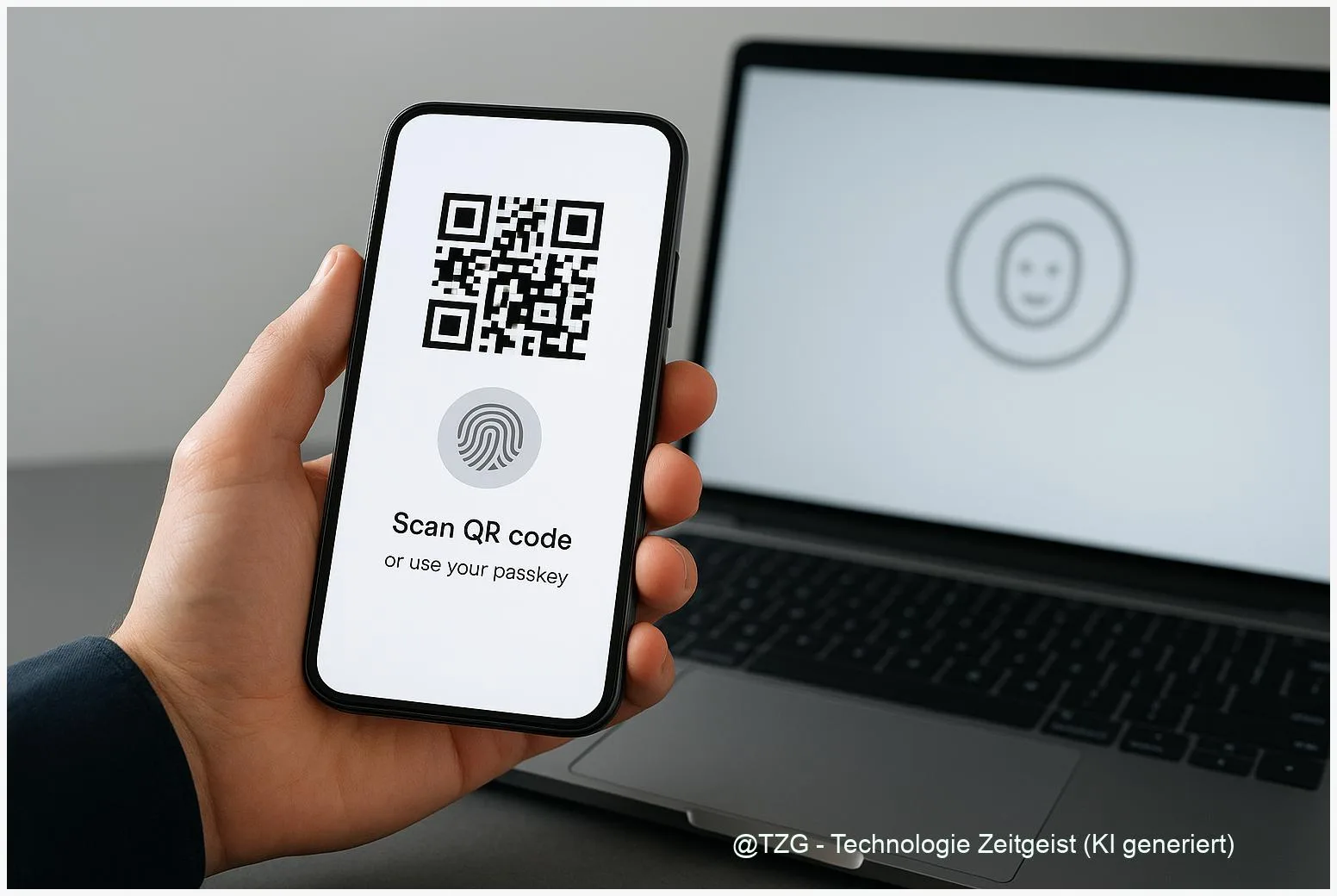

Passkeys einrichten: So meldest du dich ohne Passwort sicher an

Passwörter sind lästig, werden wiederverwendet und landen leider immer wieder in Datenlecks. Wenn du Passkeys einrichten willst, ersetzt du das klassische Passwort durch einen sicheren

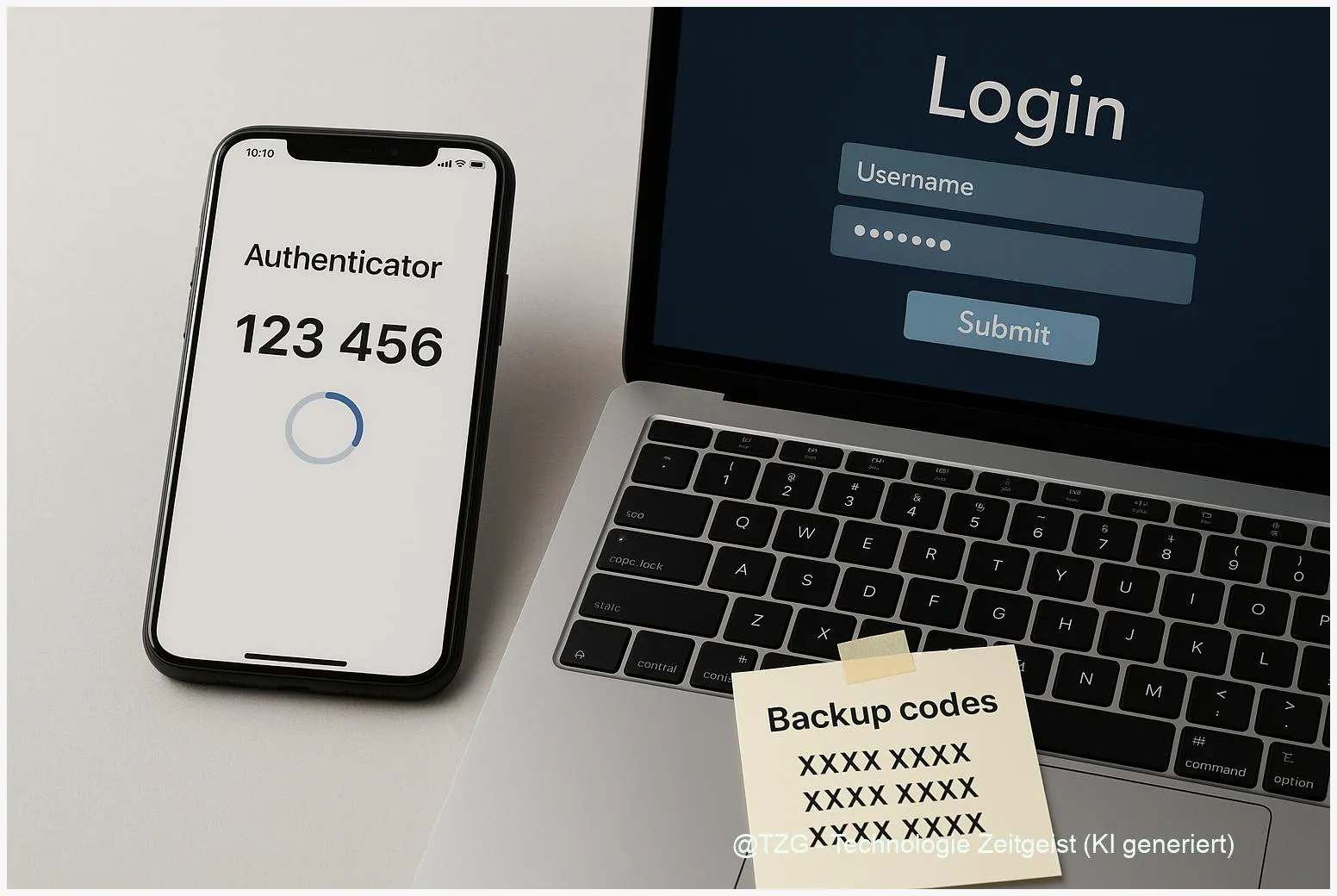

2FA aktivieren: Zwei‑Faktor‑Authentifizierung Schritt für Schritt einrichten

Ein Passwort allein reicht oft nicht mehr, weil es gestohlen, erraten oder in Datenlecks gefunden werden kann. Wenn du die Zwei-Faktor-Authentifizierung einrichten willst, ergänzt du

Prompt Injection verstehen: Warum KI‑Browser und Agenten angreifbar bleiben

Prompt Injection ist eine Angriffsform, bei der manipulierte Texte die Anweisungen und den Kontext eines KI‑Systems beeinflussen. Dieser Artikel zeigt, warum Prompt Injection speziell KI‑Browser