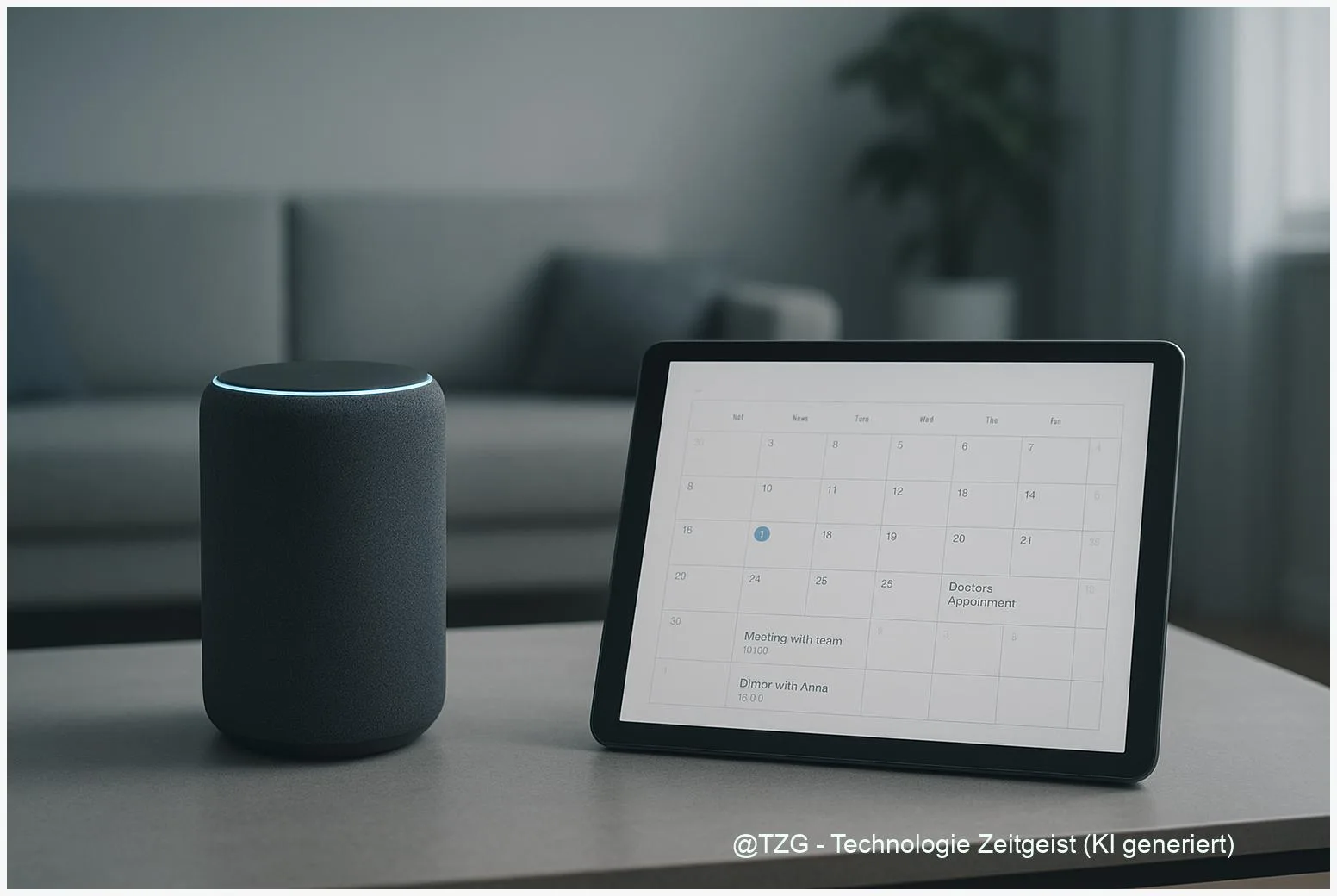

Sicherheitslücke Smart Home: Kalender erzwingt KI‑Befehle an Lautsprecher

Insights

Eine neue Sicherheitslücke im Smart‑Home zeigt, dass Kalender‑Einträge eine KI auf Lautsprechern wie Google Home dazu bringen können, Aktionen auszuführen. Die Forschung demonstrierte die Methode 2025, Anbieter haben bereits Patches verteilt; für Nutzerinnen und Nutzer gilt: Updates einspielen und automatische KI‑Aktionen einschränken.

Key Facts

- Forscher zeigten 2025, dass manipulierte Kalender‑Einträge KI‑Assistenten anweisen können, Smart‑Home‑Geräte zu steuern.

- Hersteller haben schrittweise Abwehrmaßnahmen und Updates bereitgestellt; breitflächige Angriffe sind bisher nicht bestätigt.

- Nutzer sollten automatische KI‑Zusammenfassungen, Kalender‑Freigaben und ungesicherte Integrationen überprüfen und Updates aktivieren.

Einleitung

Forscher publizierten 2025 einen Nachweis, dass sogenannte “Prompt‑Injections” über Kalender‑Einträge eine KI auf Smart‑Lautsprechern auslösen können. Das ist relevant, weil so einfache Texte in Terminen physische Geräte wie Lichter oder Thermostate beeinflussen könnten. Hersteller reagierten mit Sicherheitsupdates.

Was ist neu

Sicherheitsteams demonstrierten, dass manipulierte Kalendereinträge oder andere Textquellen eine KI‑Funktion (etwa Google Gemini) so beeinflussen können, dass sie später automatisch Befehle an verknüpfte Smart‑Home‑Geräte weitergibt. Die Technik heißt “indirect prompt injection” und wurde 2025 öffentlich beschrieben. Anbieter haben daraufhin Filter, Bestätigungsabfragen und weitere Schutzschichten eingeführt, um automatische Ausführungen zu verhindern.

Was bedeutet das

Für Nutzerinnen und Nutzer heißt das: Eine Sicherheitslücke kann physische Folgen haben – etwa Lichtsteuerung oder temperaturrelevante Geräte. In der Praxis ist das Risiko derzeit begrenzt, weil Hersteller Patches verteilt haben und bestimmte Standardeinstellungen schützen. Trotzdem ist Vorsicht geboten: Prompt‑Injection bedeutet, dass eine KI Anweisungen aus Texten fälschlich als Aufgaben versteht. Einfaches Alltagsbeispiel: Wenn in einer Einladung steht „Schalte die Lampen aus“, könnte eine ungeschützte KI das als Befehl auffassen und ausführen.

Wie geht es weiter

Hersteller werden weitere Schutzmechanismen wie Inhalts‑Scanner und verpflichtende Nutzerbestätigungen ausbauen. Nutzer sollten automatische Inhalts‑Zusammenfassungen und Integrationen nur für vertrauenswürdige Quellen erlauben, Kalender‑Freigaben einschränken und regelmäßige Updates aktivieren. Sicherheitsforschende prüfen weiterhin neue Varianten – die Diskussion um sogenannte “promptware” (Schadsoftware, die KI‑Modelle ausnutzt) bleibt aktuell.

Fazit

Die Lücke zeigt, dass KIs in Smart‑Home‑Ökosystemen neue Angriffsflächen bieten können. Für Verbraucherinnen und Verbraucher ist wichtig: Updates einspielen, Freigaben prüfen und automatische KI‑Aktionen einschränken.

Diskutieren Sie gern in den Kommentaren und teilen Sie den Artikel, wenn er hilfreich war.