Erstmals haben Forscher mit IBMs 133‑Qubit-Torino-Chip eine elliptische Kurve auf echter Hardware geknackt. Der Artikel klärt, wie das möglich wurde, welche Hürden bestanden und was dieser Durchbruch für IT-Sicherheit und Kryptografie praktisch bedeutet.

Inhaltsübersicht

EinleitungWie IBM Shors Algorithmus auf Hardware brachte – und was das Experiment bedeutet

Hürden und Hardwaretricks: Wo der Durchbruch an Grenzen stößt

Risiken und Reichweite: Wie Quantenfehler reale Kryptosicherheit beeinflussen

Vom Labor in den Alltag: Folgen für Kryptografie, Gesellschaft und Sicherheitsdenken

Fazit

Einleitung

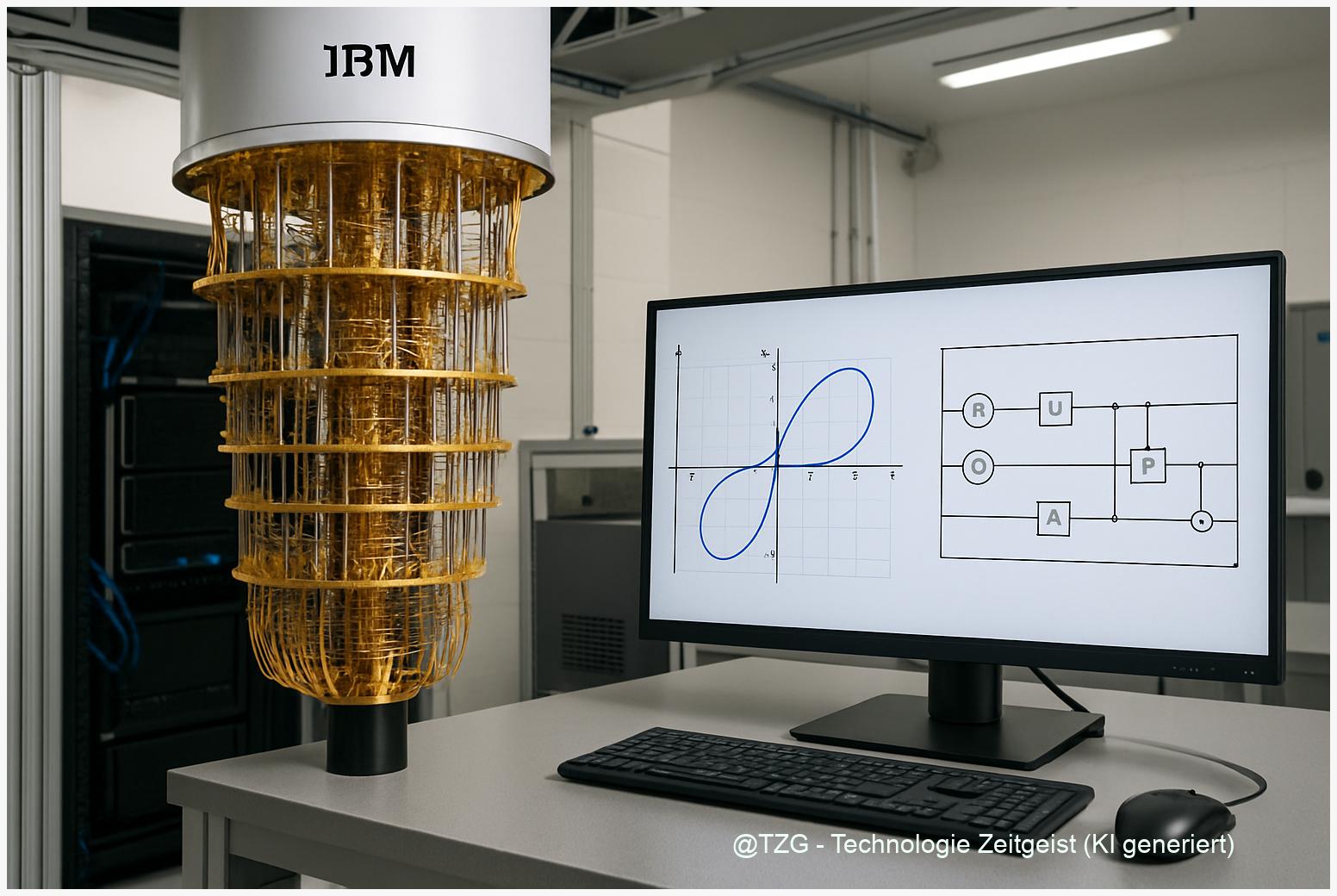

Kann ein Quantencomputer tatsächlich einen echten kryptografischen Schlüssel brechen – und nicht nur im Labor, sondern auf realer Hardware? Was bislang als theoretisches Gedankenexperiment galt, ist dem Team von IBM mit dem Torino-Chip jetzt gelungen. Mit Shors Algorithmus knackten sie einen 5‑Bit-Elliptic‑Curve-Key und setzten dabei einen 67 000‑Schichten-Quanten-Zirkel um – und zwar fehleranfällig, aber realitätsnah. Was verbirgt sich hinter diesem Durchbruch? Welche Optimierungen, Herausforderungen und Limitationen gab es? Und steht die digitale Sicherheit schon heute auf der Kippe? Fakten, Hintergründe und Einordnung eines Experiments, das durchaus mehr ist als nur ein symbolischer Meilenstein.Wie IBM Shors Algorithmus auf Hardware brachte – und was das Experiment bedeutet

Die reale Ausführung des Shor-Algorithmus auf einem IBM Quantenchip markiert einen technologischen Meilenstein – birgt aber auch noch viele Hürden für die IT Sicherheit. Der 133-Qubit-Torino-Chip von IBM bewältigte erstmals einen 67 000-Schichten-Shor-Algorithmus und knackte einen echten 5-Bit-Schlüssel auf elliptischer Kurve – ein Durchbruch, der zeigt, wie Quantenhardware Quantenkryptografie und klassische Verschlüsselung real herausfordern kann [IBM Quantum, 2023].

Der Stand der Quantenhardware: Torino-Chip und technologische Hürde

Mit seinem 133-Qubit-Design ist der IBM Quantenchip einer der fortschrittlichsten, aber repräsentiert noch die Generation sogenannter NISQ-Geräte (Noisy Intermediate-Scale Quantum): Sie erlauben echte Demonstrationen wie das Knacken eines winzigen Schlüssels, bleiben aber fernab der Skalierung, die etwa gängige 256-Bit-ECC-Schlüssel bedrohen könnte. Frühere Versuche mit Shors Algorithmus erreichten meist nur simple Faktorisierungsaufgaben oder diskrete Logarithmen mit wenigen Qubits bzw. Gatterebenen [Golem, 2023]. Der Torino-Chip setzte nun erstmals 67 000 Quantenschichten, was speziell für das Problem elliptischer Kurven und die IT Sicherheit eine neue Größenordnung bedeutet.

Warum der 5-Bit-Elliptic-Curve-Key real auf Hardware zählt

- Experimenteller Durchbruch: Die Implementierung von Shor direkt auf Quantenhardware belegt, dass sich klassische Kryptografie nicht nur per Simulation, sondern praktisch attackieren lässt.

- Technologische Roadmap: Für die Krypto-Community signalisiert das: Mit wachsender Zahl und Güte der Qubits wird der Angriff auf reale, größere Keys nur eine Frage der Zeit [IBM Quantum Roadmap, 2023].

- Limitierende Faktoren: Fehlerraten und die notwendige Fehlerkorrektur bleiben der Flaschenhals. Um einen 256-Bit-Schlüssel anzugreifen, wären Millionen stabiler Qubits und komplett fehlertolerante Architekturen nötig [NIST PQC, 2023].

Damit erweist sich der Durchbruch weniger als unmittelbare Gefahr, sondern als ein lautstarkes Signal: Die Basis für den Übergang zu Post-Quanten-Kryptografie ist real – und der Fahrplan, klassische IT Sicherheit abzulösen, gewinnt an Klarheit.

Teaser nächste Kapitel: Wie IBM die Hürden überwinden will, welche Hardwaretricks und Fehlerkorrektur nötig sind, und wo die physikalischen Grenzen liegen – das analysiert das nächste Kapitel.

Hürden und Hardwaretricks: Wie IBM Turin Quantenchips an praktische Grenzen stoßen

Jeder Durchbruch beim IBM Quantenchip – vom Shor Algorithmus bis zum Knacken elliptischer Kurven – steht auf einem fragilen Fundament aus Hardware- und Steuerungsherausforderungen. Während der Toronto-Chip den Shor Algorithmus erstmals mit 67 000 Schichten ausführen konnte, offenbarte gerade dieses Experiment die massiven Restriktionen aktueller Quantenhardware: kurze Qubit-Kohärenzzeiten, begrenzte Gatterpräzision und komplexe Algorithmussteuerung setzen der Skalierbarkeit enge Grenzen [Live Science, 2024].

Technische Stolpersteine beim IBM Quantenchip: Was heute limitiert

IBM musste zentrale Hindernisse überwinden, um die Quantenkryptografie im Test zu attackieren:

- Qubit-Kohärenzzeit: Die supraleitenden Qubits verlieren nach wenigen Mikrosekunden ihren Quantenzustand. Das begrenzt die Tiefe und Komplexität möglicher Algorithmen wie beim elliptische Kurve knacken [SpinQ, 2025].

- Gatterpräzision: Bereits minimale Fehler in Zweiqubit-Gattern akkumulieren sich und machen lange, verschachtelte Shor-Algorithmen extrem störanfällig. Jeder Rechenschritt erhöht das Risiko falscher Resultate.

- Algorithmussteuerung: IBM entwickelte angepasste Steuerungssoftware und Kompilierungstricks, um Rauschen zu minimieren und die Fehlerakkumulation zu strecken. Fehlermitigation via Qiskit-Tools oder Tensor Error Mitigation dämpft, aber löst das Problem nicht.

Optimierungen – und ihre Grenzen

Hardware- und Software-Verbesserungen wie längere Qubit-Kohärenzzeiten und präzisere Gatter führten zum Durchbruch – aber der Sprung zur echten IT Sicherheit bleibt fern. IBM setzt auf fortschrittliche Steuerungsalgorithmen und plant für kommende Generationen (z.B. Roadmaps Richtung Fehlerkorrektur und fehlertoleranter Quantenrechner), bleibt jedoch vorläufig auf die NISQ-Ära (Noisy Intermediate-Scale Quantum) beschränkt [editverse, 2025].

Überleitung: Das nächste Kapitel geht den Risiken nach, die von Quantenfehlern in der Praxis für Kryptosicherheit ausgehen – und wo die Achillesferse der Technologie liegt.

Risiken und Reichweite: Wie Quantenfehler reale Kryptosicherheit beeinflussen

Die Fehleranfälligkeit aktueller IBM Quantenchips limitiert noch die Gefahr für IT Sicherheit durch Quantenangriffe – doch der Wettlauf um Fehlerkorrektur läuft. Trotz des Erfolgs des Shor Algorithmus auf dem Torino-Chip sind längere Kohärenzzeiten und geringere Fehlerraten entscheidend, um komplexere kryptografische Schlüssel, etwa die bei der elliptischen Kurve, praktisch angreifen zu können [IBM Quantum Safe, 2024].

Fehlerquellen und Skalierbarkeit: Aktuelle Limitationen des IBM Quantenchips

- Kohärenzzeit: Die supraleitenden Qubits des IBM-Chips speichern Informationen oft nur wenige Mikrosekunden, bevor Dekohärenz eintritt. Für Shor-Algorithmen bei komplexen Schlüsseln wären deutlich längere Zeiten nötig [heise, 2023].

- Fehlerkorrektur: Bisherige Quantenhardware ist noch nicht fehlertolerant. Für gängige Verschlüsselung (z.B. 256-Bit-ECC) wären laut Studien Millionen fehlerkorrigierter Qubits nötig – aktuelle IBM-Chips bewegen sich im niedrigen dreistelligen Bereich [IBM Blog, 2023].

- Fehlerraten: Fehler in Gattern und Lesemechanismen akkumulieren sich über vielschichtige Algorithmen. Nach IBM-Benchmarks bleibt die Zuverlässigkeit damit insbesondere bei langer Algorithmuslaufzeit kritisch [IBM Benchmarks, 2024].

Prognose: Wie real ist die Gefahr für größere Schlüssel?

- Laut IBM Roadmap und NIST-Analysen sind in der aktuellen Hardwaregeneration Angriffe auf große RSA- oder ECC-Schlüssel in den nächsten Jahren unrealistisch. Seriöse Schätzungen sehen einen echten Durchbruch erst mit massiven Fortschritten bei Fehlerkorrektur und Hardware-Skalierung – Zeithorizont: mindestens ein Jahrzehnt [IBM/NIST, 2024].

- Die Dringlichkeit, auf post-quantensichere Algorithmen umzustellen, bleibt angesichts des “harvesting now, decrypt later”-Risikos (Abfangen verschlüsselter Daten heute, Entschlüsselung in Zukunft) aber bestehen [TechTarget, 2024].

Die Quantenskalierung ist eine Frage von Jahren – die Vorbereitung auf die Post-Quanten-Ära sollte jetzt beginnen. Das nächste Kapitel analysiert, wie Forschung, Gesellschaft und Sicherheitsstandards sich auf die Technologie einstellen müssen.

Vom Labor in den Alltag: Folgen für Kryptografie, Gesellschaft und Sicherheitsdenken

Der IBM Quantenchip hat mit dem experimentellen Knacken eines 5-Bit-Schlüssels einen Paradigmenwechsel eingeleitet – für kryptografische Standards, IT Sicherheit und das gesellschaftliche Verständnis von Schutzmechanismen. Der Shor Algorithmus beweist in Hardware, dass klassische Verschlüsselung grundsätzlich angreifbar wird. Auch wenn massive Schlüssellängen oder Algorithmen praktisch noch nicht in Gefahr sind, beginnt die Debatte um die Zukunft der Quantenkryptografie [IBM, 2023].

Folgen für kryptografische Standards und IT Sicherheit

Forschung und Standardisierung forcieren die Entwicklung postquanten-sicherer Algorithmen: NIST und EU haben erste Standards verabschiedet, IBM und Partner steuern eigene Lösungen bei. Unternehmen und kritische Infrastrukturen stehen vor aufwändigen Migrationen; die IT Sicherheit erfordert “kryptografische Agilität” und hybride Übergangslösungen. Der „store now, decrypt later“-Angriffsvektor wird zu einer realen Bedrohung [IBM/NIST, 2024].

Kritische Infrastrukturen, Unternehmen & Gesellschaft: Wandel wird Pflicht

- Kritische Infrastrukturen wie Banken und Energie müssen PQC zügig umsetzen, um künftige Systemausfälle zu verhindern [Thales, 2024].

- Unabhängige Studien und das BSI warnen vor Verzögerungen bei der Migration – die Mehrheit unterschätzt die Langzeitfolgen [BSI, 2024].

- Gesellschaftlicher Blick: Das Vertrauen in bestehende Sicherheitsmodelle steht zur Disposition. Die Maschine – der Quantencomputer – legt Schwächen der bisherigen Paradigmen offen und fordert aktiv neue Denkweisen ein.

Paradigmenwechsel oder Offenbarung alter Schwächen?

Viele Sicherheitsexperten sehen im Erfolg von IBMs Experiment weniger den “Triumph der Maschine” als die Offenlegung einer versäumten Vorbereitung in der Kryptografie – und einen Startschuss für Prioritätenwandel. PQC gilt nicht mehr als rein akademisches Feld, sondern als Akutfall für Technologieführer, Politik und Unternehmen [ComputerWeekly, 2024].

Fazit: Das Knacken eines 5-Bit-Keys durch den IBM Quantenchip initiiert einen langfristigen Wandel: Angreifer, Entwickler und Gesellschaft müssen Technik, IT Sicherheit und digitale Souveränität neu bewerten. Die Zeit des Zögerns ist vorbei – Post-Quantum-Migration wird Leitmotiv für Cybersicherheit und Vertrauen in die vernetzte Welt.

Fazit

Das Knacken eines 5‑Bit‑Elliptic‑Curve‑Keys durch IBMs Quantenchip ist keineswegs nur technisches Muskelspiel – es setzt einen Paradigmenpunkt für das Verständnis von moderner Kryptografie und IT-Sicherheit. Noch verhindern Fehler und Limitierungen den großen Durchbruch, doch das Window of Opportunity für klassische Verschlüsselung beginnt zu bröckeln. Wichtiger aber: Faktisch steht nun außer Frage, dass selbst überschaubare Quantentechnologie einen Wandel einleitet. Entwickler, Sicherheitsverantwortliche und Gesellschaft sind gefordert, jetzt neue Standards vorzubereiten, statt nur auf den „großen Quantencomputer“ zu warten.Wie schätzt du die Bedeutung dieses Quanten-Durchbruchs für die IT-Sicherheit ein? Diskutiere mit unserer Redaktion oder teile den Artikel!

Quellen

IBM Quantum – Quantum Computing NewsGolem.de – IBM hat neuen Quantenchip mit 133 Qubits

IBM Quantum Roadmap

NIST Post-Quantum Cryptography – Project

IBM’s newest 156-qubit quantum chip can run 50 times faster than its predecessor — equipping it for scientific research

Quantum Computer Qubits: The Heart of Quantum Computing

Praktisches Quantencomputing: Entwicklung von Algorithmen für Quantenprozessoren der nahen Zukunft

IBM Quantum Safe Technologies | IBM

IBM Quantum Summit 2023: Neuer Chip „Heron“ und 133 Qubits

Quantum Error Correction Comes of Age – IBM Blog

IBM Quantum Experience – Benchmarks

NIST und IBM – Der Weg zur Post-Quanten-Kryptographie

The quantum encryption threat: is your data at risk?

What Is Quantum Cryptography?

NIST und IBM – Der Weg zur Post-Quanten-Kryptographie

Postquantensichere Kryptografie zur Absicherung von kritischen Infrastrukturen

Quantum Technologies and Quantum-Safe Cryptography

Warum sich das Quantencomputing auf Kryptografie auswirkt

Hinweis: Für diesen Beitrag wurden KI-gestützte Recherche- und Editortools sowie aktuelle Webquellen genutzt. Alle Angaben nach bestem Wissen, Stand: 7/24/2025

Schreibe einen Kommentar