Android Banking-Malware bleibt eine der wichtigsten Gefahren für Smartphone-Nutzerinnen und -Nutzer. Dieser Text erklärt klar, wie solche Trojaner typischerweise arbeiten, woran man eine Infektion erkennt und welche pragmatischen Schutzschritte sich im Alltag bewährt haben. Wer die gängigen Tricks kennt, reduziert das Risiko, persönliche Konten oder Zweifaktor-Codes zu verlieren.

Einleitung

Viele Menschen nutzen das Smartphone für Bankgeschäfte: Kontostand prüfen, Überweisungen starten, Push‑TANs lesen. Genau das macht mobile Geräte für Täter attraktiv. Moderne Banking-Trojaner gelangen häufig über gefälschte Apps, manipulierte Webseiten oder Phishing‑Links auf das Gerät. Einmal installiert, versuchen sie, Anmeldeinformationen, TAN‑Nachrichten oder sogar ganze App‑Sitzungen zu kapern. Die Folgen sind finanzielle Verluste, langwierige Aufräumarbeiten und Vertrauensverlust. Der folgende Text gibt konkrete, verständliche Orientierung: wie diese Malware arbeitet, welche Anzeichen es gibt und welche Maßnahmen im Alltag am meisten schützen.

Wie Android Banking-Malware funktioniert

Banking‑Malware auf Android ist meist ein Paket aus mehreren Funktionen: sie kann Eingaben abfangen, Bildschirmüberlagerungen anzeigen, SMS lesen oder Zugänge zu Apps per Fernsteuerung übernehmen. Manche Varianten nutzen die Accessibility‑Schnittstelle von Android, weil sie damit automatisierte Aktionen in anderen Apps ausführen können. Andere greifen auf SMS oder Benachrichtigungen zu, um Zwei‑Faktor‑Codes zu lesen.

Solche Programme agieren oft im Verborgenen und nutzen erlaubte Systemfunktionen, um unerlaubte Aktionen wie das Abgreifen von TANs durchzuführen.

Typische Infektionswege sind: Side‑Loading (Installation außerhalb des Play Stores), Links in SMS oder Messengern, gefälschte App‑Updates sowie verseuchte Werbeanzeigen. Manche Familien von Banking‑Trojanern verbreiten sich über bereits kompromittierte Rechner, die Anwender beim Anschluss an den PC manipulieren.

Eine kompakte Übersicht kann helfen, die verschiedenen Fähigkeiten zu unterscheiden:

| Merkmal | Beschreibung | Beispiel |

|---|---|---|

| Benachrichtigungszugriff | Lesen von SMS und Push‑Meldungen | Auslesen von TAN‑Codes |

| Overlay/Phishing‑Screens | Einblendung falscher Login‑Seiten über legitime Apps | Gefälschte Banking‑Oberfläche |

Zur Einordnung: Sicherheitsberichte zeigen, dass Angriffe sich in Anzahl und Komplexität verstärkt haben. Behörden und Analysefirmen dokumentierten 2024 eine deutliche Zunahme von Banking‑Vorfällen auf Android‑Geräten, was den Vorsichtsgrad erhöht.

Wo und wie Nutzerinnen und Nutzer im Alltag betroffen sind

Im Alltag treten Infektionen oft auf, wenn eine App sehr nützlich wirkt: Paket‑Verfolgung, Flash‑Player, vermeintliche Rechnung oder Tracking‑App. Solche Angebote werden über Social Media, Messenger oder Suchergebnisse verbreitet. Ein Klick auf einen Link oder die Installation einer vermeintlich praktischen App reicht in vielen Fällen.

Ein konkretes Beispiel: Eine Person erhält eine SMS mit einem Tracking‑Link. Die verlinkte Seite fordert ein angebliches Update an, das die Nutzerin installiert. In Wahrheit wird ein Trojaner installiert, der später Bank‑Apps überwacht und bei einer Überweisung eine manipulierte Eingabe zeigt oder TAN‑Nachrichten abgreift.

Oft sind die Leistungsmerkmale der betroffenen Geräte oder die App‑Berechtigungen ein Hinweis: ungewöhnlich hoher Akku‑ oder Datenverbrauch, neue Symbole im Systembereich oder Anfragen nach umfangreichen Rechten (z. B. Accessibility). Auch plötzliche Weiterleitungen im Browser oder unerklärliche Pop‑ups sind Warnsignale.

Wichtig zu wissen: Selbst der Install von Apps aus dem Play Store ist nicht völlig risikofrei. Sicherheitsmechanismen haben in vielen Fällen Apps entfernt, die zuvor Downloads erhalten hatten. Dennoch ist die Wahrscheinlichkeit einer Infektion außerhalb des Play Stores deutlich höher.

Welche Risiken bestehen und wie sie entdeckt werden

Die Risiken reichen von Kontosperrungen und Geldverlust bis zu Identitätsdiebstahl. Banking‑Malware kann Geld übertragen, Überweisungen autorisieren oder Zugangsdaten an Betrüger weiterleiten. Neben unmittelbaren finanziellen Schäden entstehen oft Folgeaufwände: Kontakt zur Bank, Anzeige, Neusicherung von Accounts.

Anzeichen einer Infektion sind nicht immer eindeutig. Dazu gehören:

- Unerwartete SMS mit Bestätigungslinks.

- Wiederkehrende Pop‑ups oder verlangsamte Geräteleistung.

- Apps, die ohne eigenes Zutun Berechtigungen anfordern.

- Bank‑Benachrichtigungen über Logins, die Sie nicht initiiert haben.

Prüfmethoden: Ein Scan mit einer vertrauenswürdigen Sicherheits‑App kann Hinweise liefern; ein genauer Blick unter Einstellungen > Apps & Berechtigungen zeigt, welche Programme Zugriff auf SMS, Benachrichtigungen oder Accessibility haben. Bei konkretem Verdacht sind Screenshots von ungewöhnlichen Dialogen und die Dokumentation letzter Schritte hilfreich, um Banken und Ermittlungsstellen zu unterstützen.

Wichtig: Manche Banking‑Trojaner sind so konstruiert, dass Standard‑Scanner sie erst spät erkennen. In schweren Fällen empfiehlt sich ein Zurücksetzen auf Werkseinstellungen nach Datensicherung und eine Änderung aller Passwörter über ein sauberes Gerät.

Entwicklungen und praktische Schutzmaßnahmen

Die Analyse von Sicherheitsfirmen und Behörden zeigt: Angriffe wurden 2024 zahlreicher und komplexer, Verbreitung gelingt sowohl über Dritt‑Stores als auch vereinzelt über Play Store‑Apps. Gleichzeitig investieren Plattformbetreiber in KI‑gestützte Scans und Kontrollen. Für Nutzerinnen und Nutzer ergeben sich daraus konkrete, praktikable Schritte.

Alltagsnahe Schutzmaßnahmen, die den größten Effekt haben:

- Nur offizielle App‑Quellen nutzen und vor Installation Bewertungen sowie Herausgeber prüfen.

- Berechtigungen kritisch hinterfragen: Warum braucht eine Taschenlampen‑App Zugriff auf SMS oder Accessibility?

- Play Protect aktiviert lassen und Betriebssystem sowie Apps regelmäßig aktualisieren.

- Eine seriöse Mobile‑Security‑App einsetzen, die Anomalien erkennt und vor Phishing‑Links warnt.

- Bei Finanztransaktionen starke Authentifizierung verwenden (Hardware‑Token oder App‑basierte 2FA statt nur SMS, wenn möglich).

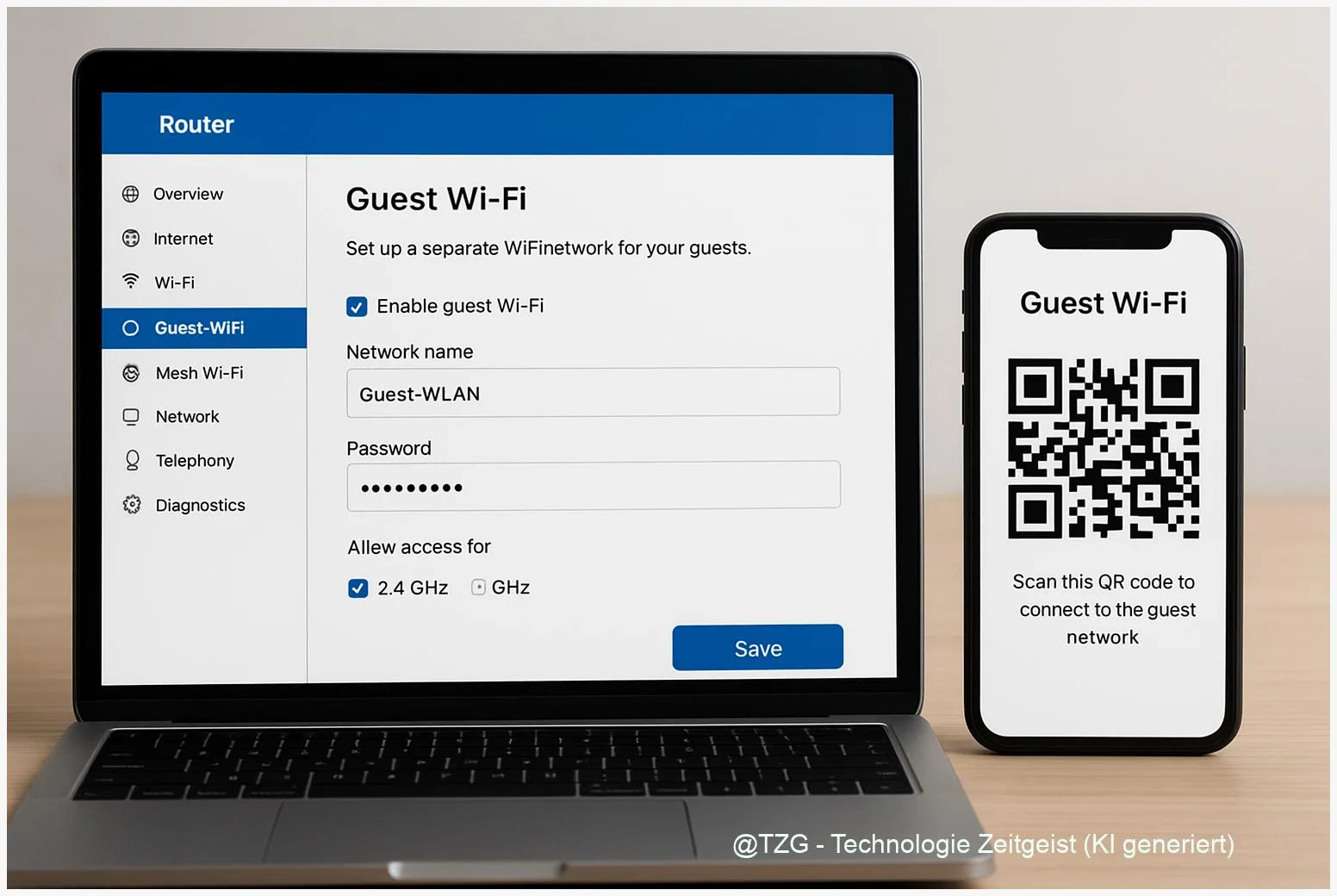

Auf Unternehmensseite helfen Mobile‑Device‑Management, geteilte Work‑Profiles und die Nutzung sicherer Container‑Lösungen, um geschäftliche Apps vom privaten Bereich zu trennen. Für alle gilt: Melden Sie verdächtige Transaktionen sofort der Bank und prüfen Sie im Zweifel das Gerät auf einem zweiten, sauberen Gerät nach.

Fazit

Android Banking-Malware bleibt eine reale Gefahr, weil viele Menschen Bankfunktionen auf dem Smartphone nutzen und Angreifer gezielt Lücken ausnutzen, die aus Bequemlichkeit oder Unkenntnis entstehen. Wer aufmerksam mit App‑Quellen, Berechtigungen und Sicherheitsupdates umgeht, senkt das Risiko deutlich. Bei konkretem Verdacht ist schnelles Handeln wichtig: Bank informieren, Geräte überprüfen und gegebenenfalls zurücksetzen. Sicherheitsbehörden und Anbieter arbeiten kontinuierlich daran, Erkennungsraten zu verbessern; für Nutzerinnen und Nutzer bleiben aber einfache Vorsichtsregeln die wirksamste Verteidigung.

Wenn Sie Erfahrungen oder Fragen zum Thema haben, freuen wir uns über Hinweise und das Teilen dieses Artikels.

Schreibe einen Kommentar