Schlagwort: Cybersecurity

-

Proton Sheets: Sichere Tabellenkalkulation für sensible Daten

Proton Sheets ist eine Tabellenkalkulation mit dem Fokus auf Datenschutz und End‑to‑End‑Verschlüsselung. Als Teil der Proton Office Suite erlaubt sie kollaboratives Arbeiten an Tabellen, ohne

Cybersicherheit für Solaranlagen: Schutz für Photovoltaik im Alltag

Cybersicherheit Solaranlagen ist heute kein Fachthema mehr, sondern betrifft Eigentümerinnen, Installateure und Betreiber gleichermaßen. Dieses Abstract nennt einfache Kernpunkte: Photovoltaik-Systeme kommunizieren zunehmend über Internet und

Vorinstallierte Apps: So schützen Sie Ihre Privatsphäre auf dem Smartphone

Viele Smartphones kommen mit zahlreichen vorinstallierten Apps. Diese vorinstallierte apps sind oft tief ins System eingebunden und können Daten wie Standort, Geräteinformationen oder Nutzungsstatistiken übertragen.

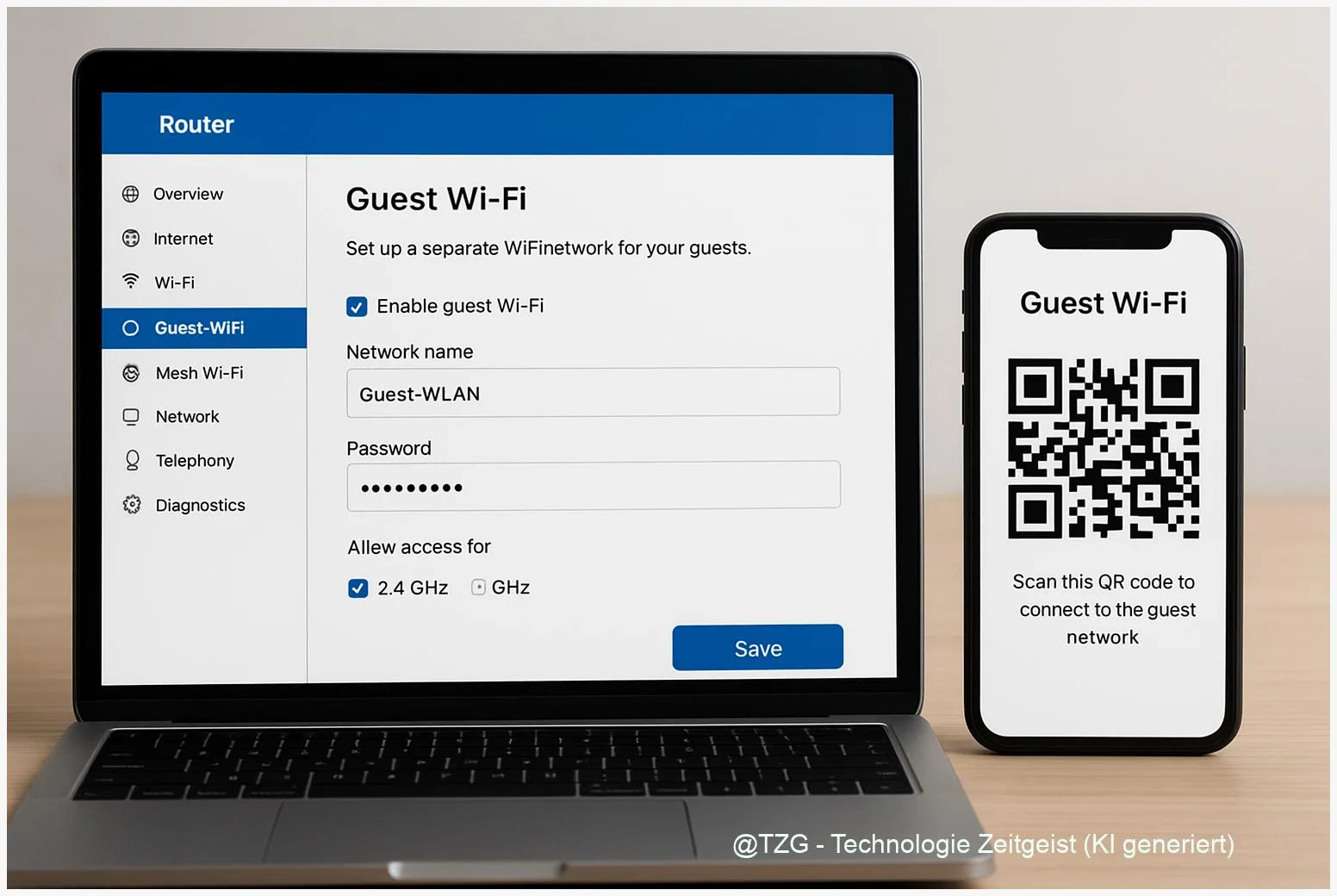

Gäste‑WLAN einrichten: Schritt‑für‑Schritt für Fritzbox & gängige Router

Wer schnell und sicher ein Gäste‑WLAN einrichten möchte, findet hier eine praxisnahe Anleitung für die Fritzbox und gängige Router. Die Anleitung zeigt, wie Sie ein

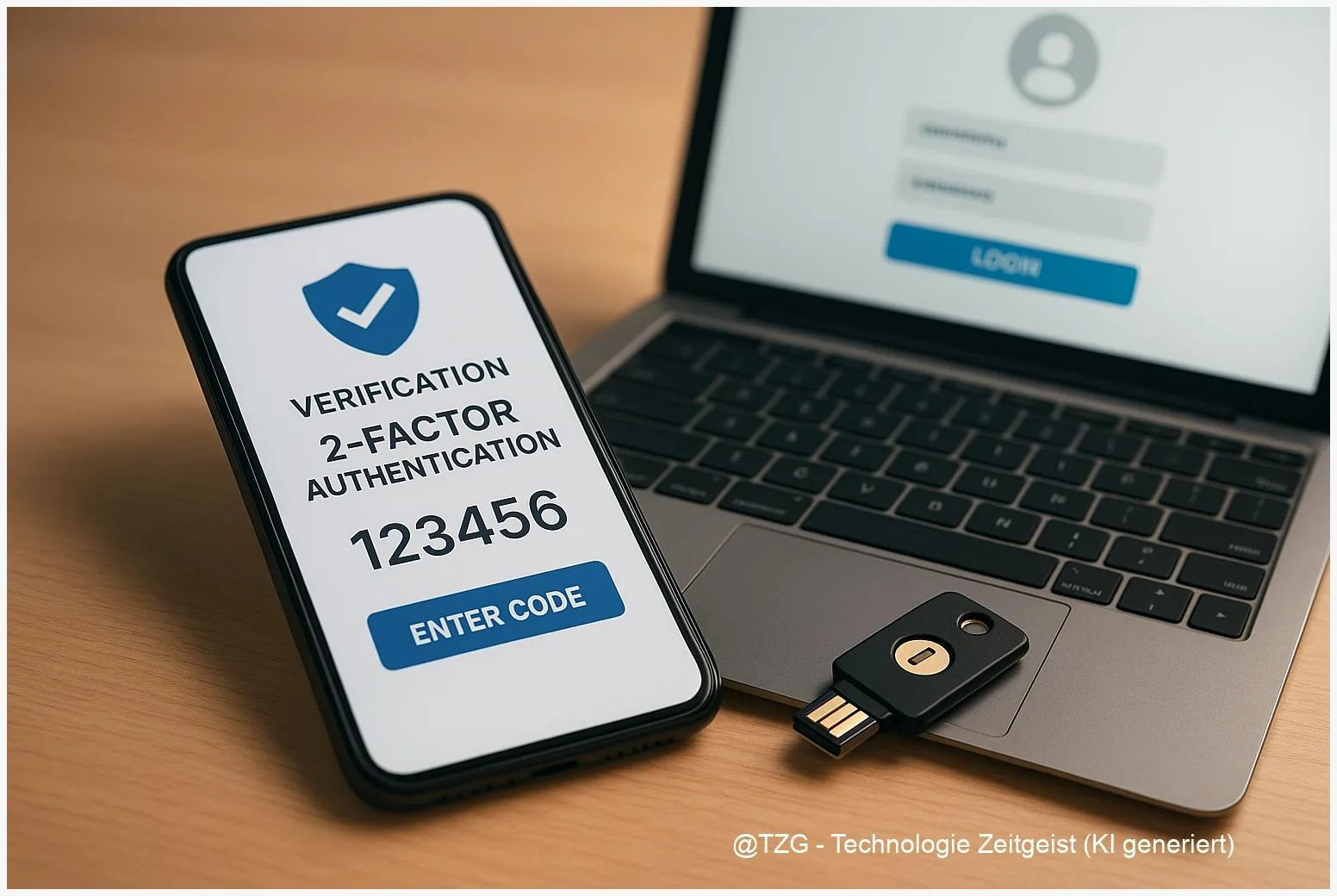

So richtest du Zwei‑Faktor‑Authentifizierung richtig ein

Diese praktische zweifaktor authentifizierung anleitung zeigt, wie du Konten mit einer zusätzlichen Sicherheitsstufe schützt. Nach dem Lesen weißt du, welche 2FA‑Methoden (Passkeys, Authenticator‑App, Sicherheits‑Keys, SMS)

Vorinstallierte Apps: So schützen Sie Ihre Daten auf dem Smartphone

Vorinstallierte Apps sind auf vielen Geräten fest eingebunden und können private Daten sammeln. Das Thema preinstallierte apps smartphone datenschutz betrifft die Wahlfreiheit beim Hersteller, die

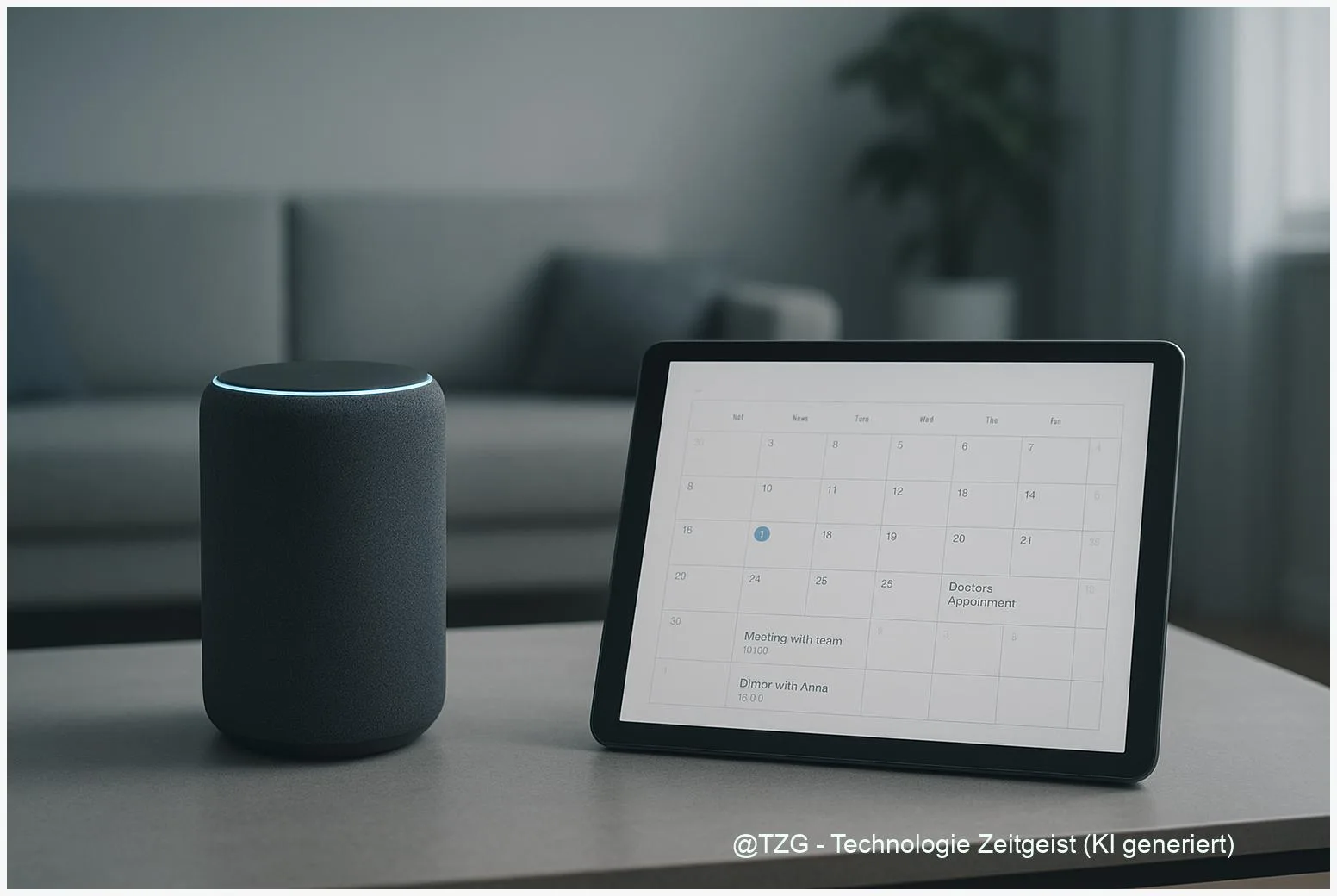

Sicherheitslücke Smart Home: Kalender erzwingt KI‑Befehle an Lautsprecher

Zuletzt aktualisiert: 01. December 2025 Berlin, 01. December 2025 Insights Eine neue Sicherheitslücke im Smart‑Home zeigt, dass Kalender‑Einträge eine KI auf Lautsprechern wie Google Home

Poetische Prompt‑Angriffe: Wie Gedichte KI‑Sicherheitsfilter aushebeln

Zuletzt aktualisiert: 30. November 2025 Berlin, 30. November 2025 Insights Forscher melden, dass poetische Formulierungen in Prompts als «Poetische Prompt‑Angriffe» Sicherheitsfilter vieler Sprachmodelle umgehen können.

RAG offline betreiben: So funktioniert ein lokales Retrieval‑System sicher

RAG offline betreiben bietet die Möglichkeit, große Textsammlungen lokal zur Beantwortung von Anfragen zu nutzen, ohne Referenzdaten an externe Anbieter zu schicken. Dieser Beitrag erklärt,

Neuer Android‑Trojaner Sturnus liest Chats und kapert Geräte

Zuletzt aktualisiert: 27. November 2025 Berlin, 27. November 2025 Insights Der Sturnus Android‑Trojaner ist eine neue, technisch ausgefeilte Malware, die Accessibility‑Rechte nutzt, um entschlüsselte Chats

Android‑Banking‑Malware: Wie Sie Angriffe erkennen und sich schützen

Android Banking-Malware bleibt eine der wichtigsten Gefahren für Smartphone-Nutzerinnen und -Nutzer. Dieser Text erklärt klar, wie solche Trojaner typischerweise arbeiten, woran man eine Infektion erkennt

Computer‑Use‑Agenten: Wie KI Ihren PC sicher steuert

Computer Use Agenten führen Aufgaben auf dem eigenen Gerät aus, statt nur zu antworten. Diese Form von on‑device KI reduziert laufende Datenübertragungen, bringt schnellere Reaktion

Signal-Backup auf dem iPhone sicher aktivieren

Wer Chats nicht verlieren möchte, fragt sich schnell: Wie lässt sich ein Signal-Backup auf dem iPhone sicher aktivieren? Signal bietet seit 2025 eine end-to-end verschlüsselte

Kameraabdeckung: Wie sinnvoll sind Abdeckungen für Webcam‑Schutz?

Viele greifen zur Kameraabdeckung, wenn es um Privatsphäre am Laptop oder bei der Webcam geht. Eine Kameraabdeckung stoppt visuelle Spionage sofort und ist eine günstige

Privacy‑Guardrails für autonome Agenten: Input, Sandbox, Observability

Zuletzt aktualisiert: 2025-11-21 Kurzfassung Privacy‑Guardrails für autonome Agenten sind eine mehrschichtige Strategie: Input‑Filtering, Runtime‑Sandboxing, Policy‑Engines und Observability arbeiten zusammen, um Datenexfiltration, Prompt‑Angriffe und unerwünschte Aktionen