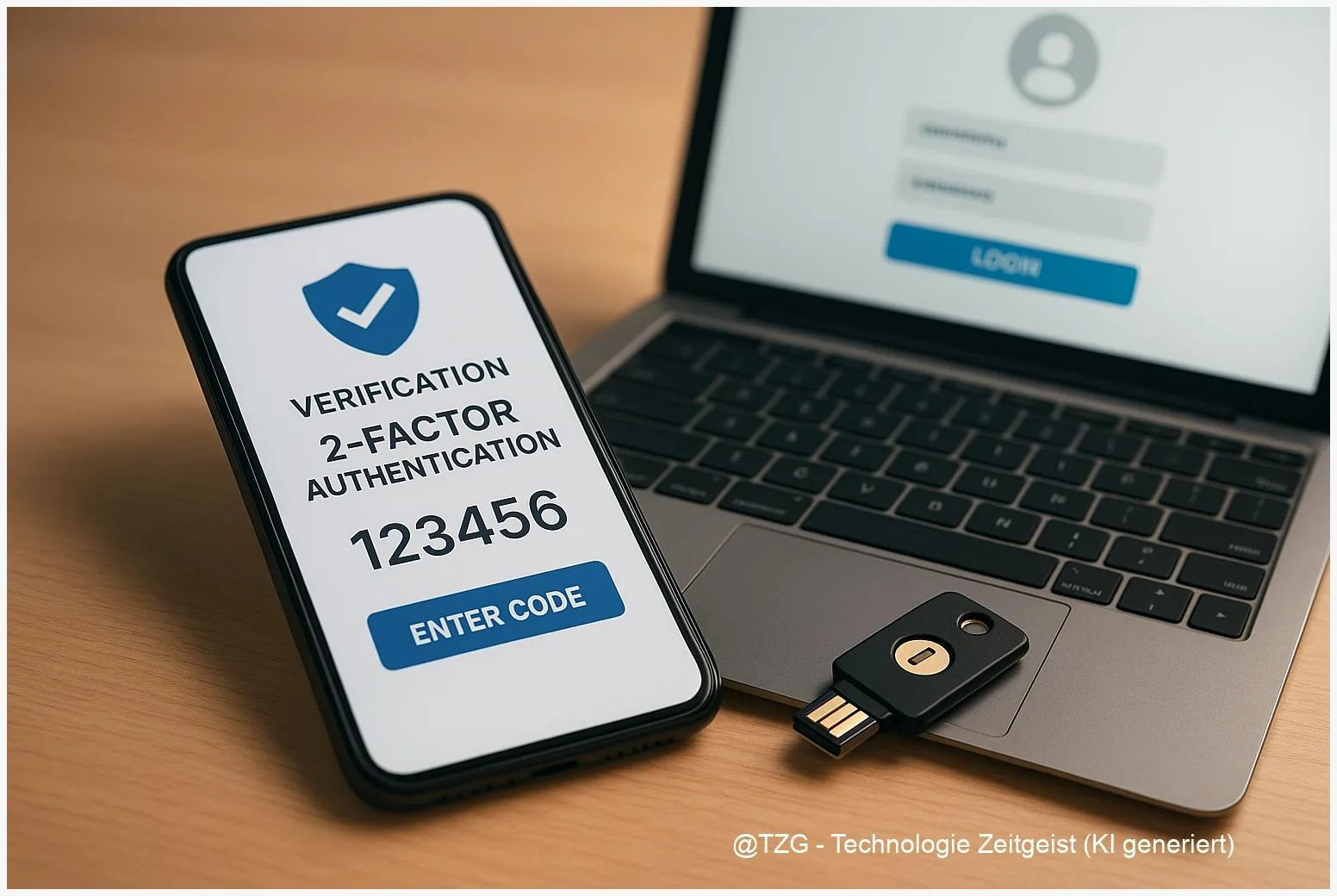

Diese praktische zweifaktor authentifizierung anleitung zeigt, wie du Konten mit einer zusätzlichen Sicherheitsstufe schützt. Nach dem Lesen weißt du, welche 2FA‑Methoden (Passkeys, Authenticator‑App, Sicherheits‑Keys, SMS) es gibt, welche Vor‑ und Nachteile sie haben und wie du 2FA für gängige Anbieter wie Google, Apple und Microsoft einrichtest. Die Schritte sind so beschrieben, dass du sie auf Smartphone, Tablet und PC sofort nachvollziehen kannst — inklusive Backup‑Optionen und Wiederherstellungstipps.

Einleitung

E-Mail, Cloud‑Speicher, Online‑Banking oder Social‑Media: fast alle wichtigen Dienste verlangen heute Zugangsdaten. Ein starkes Passwort allein reicht längst nicht mehr, denn Angreifer nutzen Phishing, Passwort‑Lecks oder SIM‑Swap‑Angriffe. Die zusätzliche Sicherheitsstufe Zwei‑Faktor‑Authentifizierung (2FA) verhindert viele dieser Angriffe, weil für den Zugriff ein zweiter, unabhängiger Faktor nötig ist. Diese Anleitung führt dich so durch die Einrichtung, dass du am Ende sicher zugreifen, Backup‑Optionen verwalten und typische Probleme lösen kannst.

Du brauchst kein technisches Vorwissen; die Schritte funktionieren für aktuelle iOS‑, Android‑ und Desktop‑Systeme. Wer mehrere Konten hat, richtet die sicherste verfügbare Methode zuerst ein und verwendet Authenticator‑Apps oder Sicherheits‑Keys, wo möglich.

Grundlagen und Überblick

Zwei‑Faktor‑Authentifizierung kombiniert zwei unterschiedliche Faktoren: etwas, das du weißt (Passwort), und etwas, das du besitzt oder bist (Zugangscode, Sicherheits‑Key, biometrisches Merkmal). Gängig sind vier Kategorien:

2FA sorgt dafür, dass ein kompromittiertes Passwort allein nicht genügt — das macht den Zugriff für Fremde deutlich schwieriger.

Wichtige Begriffe kurz erklärt:

- Authenticator‑App: Erzeugt zeitbasierte Codes (TOTP) oder empfängt Push‑Anfragen (z.B. Google Authenticator, Microsoft Authenticator, Authy).

- Sicherheits‑Key / Hardware‑Token: Physisches Gerät nach FIDO/U2F/FIDO2‑Standard; sehr resistent gegen Phishing.

- Passkey: Ein moderner, gerätegebundener Login auf Basis von FIDO‑Standards; oft biometrisch geschützt.

- SMS/TAN: Code per SMS oder Anruf; praktisch, aber anfälliger für SIM‑Swap‑Angriffe.

Die Auswahl der Methode hängt von deinem Gerät, Komfort und Sicherheitsbedarf ab. Behördenempfehlungen (z. B. BSI) priorisieren hardwarebasierte Verfahren und Passkeys gegenüber SMS.

Kurzer Vergleich:

| Option oder Variante | Beschreibung | Geeignet für |

|---|---|---|

| Authenticator‑App | Erzeugt 6‑ oder 8‑stellige Codes oder zeigt Push‑Anfragen. | Alle, die Smartphone nutzen; gut für E‑Mail, Cloud, Social. |

| Sicherheits‑Key / FIDO2 | Physisches Gerät (USB/NFC/Bluetooth) für phishingresistente Logins. | Hohe Sicherheit: Banking, Geschäftskonten, kritische Dienste. |

| Passkeys | Gerätegebundene Schlüssel, oft mit Biometrie; kein Passwort nötig. | Zukunftsfähig, bequem auf modernen Geräten (iOS/Android/macOS). |

| SMS / Telefon | Code per SMS oder Sprachanruf; einfach, aber weniger sicher. | Fallback, wenn keine App/Key verfügbar ist. |

Vorbereitung und Voraussetzungen

Bevor du 2FA aktivierst, prüfe diese Punkte. Sie verhindern Sperren und erleichtern Wiederherstellung.

- Aktualisiere Smartphone und Computer auf die aktuelle Betriebssystem‑Version (iOS, Android, Windows, macOS).

- Notiere dir die verwendete E‑Mail‑Adresse und lege mindestens eine gültige Telefonnummer als Backup an.

- Installiere eine Authenticator‑App (z. B. Microsoft Authenticator, Google Authenticator, Authy) oder besorge einen FIDO2‑Sicherheits‑Key.

- Erstelle ein Passwort‑Backup: ein sicheres Master‑Passwort für deinen Account und, falls vorhanden, einen Passwortmanager‑Zugang.

- Drucke oder sichere Backup‑Codes an einem Offline‑Ort (z. B. Safe) — viele Dienste bieten sie nach Aktivierung an.

- Für Unternehmenskonten: Prüfe Richtlinien des Administrators (MFA kann erzwungen sein).

Diese Vorbereitungen reduzieren die Gefahr, dass du dich nach dem Aktivieren selbst aussperrst. Behördenempfehlungen raten, SMS nicht als alleinige Methode zu nutzen; sichere Alternativen zuerst einrichten.

Schritt-für-Schritt-Anleitung — zweifaktor authentifizierung anleitung

Die folgenden Schritte zeigen, wie du 2FA für drei weit verbreitete Dienste einrichtest: Google, Apple (Apple ID) und Microsoft. Die Reihenfolge ist: Vorbereitung, Aktivierung, Backup‑Optionen testen.

- Allgemein vorbereiten: Öffne die Kontoeinstellungen des Dienstes im Browser oder in der App und suche den Bereich „Sicherheit“ oder „Anmeldung“.

-

Google (Google‑Konto):

- Gehe zu myaccount.google.com → Sicherheit → Bestätigung in zwei Schritten und klicke auf Jetzt beginnen.

- Füge eine primäre Methode hinzu: Google‑Prompt (Push) oder Authenticator‑App. Scanne falls nötig den QR‑Code mit deiner Authenticator‑App.

- Sichere die angebotenen Backup‑Codes (drucke oder speichere sie offline) und registriere einen Security‑Key, wenn vorhanden.

-

Apple (Apple ID):

- Auf iPhone/iPad: Einstellungen → tippe oben auf deinen Namen → Anmeldung & Sicherheit → Zwei‑Faktor‑Authentifizierung aktivieren.

- Bestätige eine vertrauenswürdige Telefonnummer; bestätige mit dem Code, den Apple an dieses Gerät sendet.

- Trusted Devices erscheinen automatisch, wenn du mit derselben Apple‑ID angemeldet bist; sichere zusätzlich eine Backup‑Nummer.

-

Microsoft (Microsoft‑Konto):

- Rufe account.microsoft.com/security auf → Weitere Sicherheitsoptionen → Zwei‑stufige Überprüfung oder Two‑step verification einschalten.

- Installiere die Microsoft Authenticator‑App, scanne den QR‑Code und richte mindestens eine zusätzliche Security‑Info (Telefonnummer, alternative E‑Mail) ein.

- Erzeuge App‑Passwörter für Programme, die keine 2FA unterstützen (z. B. manche Mail‑Clients).

- Testen: Melde dich auf einem anderen Gerät aus und wieder an. Du solltest nach Eingabe des Passworts den zweiten Faktor (Push, Code, Security‑Key) bestätigen müssen. Verifiziere, dass Backup‑Codes funktionieren.

- Dokumentation: Notiere, welche Methode du für welches Konto nutzt, und speichere Backup‑Codes sicher. Aktualisiere die Methoden, wenn du ein neues Telefon nutzt.

Hinweise zu UI‑Elementen: Suchbegriffe in Menüs sind meist „Sicherheit“, „Anmeldung“, „Sign‑in“ oder „Zwei‑Faktor“. Buttons heißen häufig Aktivieren, Einrichten oder Jetzt beginnen.

Tipps, Fehlerbehebung und Varianten

Einige Probleme treten immer wieder auf. Diese Tipps helfen, Fallen zu vermeiden und 2FA dauerhaft nutzbar zu halten.

Häufige Probleme und Lösungen

- Kein Code angekommen: Prüfe Spam/Junk für E‑Mail, Empfangsdetails für SMS; stelle sicher, dass die Telefonnummer korrekt ist. Versuche eine alternative Kontaktmethode (z. B. App statt SMS).

- Neues Telefon — kein Zugriff mehr: Nutze Backup‑Codes oder melde dich auf einem vertrauenswürdigen Gerät an, um die 2FA‑Methode zu ändern. Manche Dienste bieten einen Wiederherstellungsprozess an (Dauer variabel).

- App‑Passwort erforderlich: Ältere Apps benötigen oft app‑spezifische Passwörter; diese findest du in den Sicherheitseinstellungen des Anbieters.

- SIM‑Swap‑Verdacht: Wenn SMS‑Codes empfangen werden, obwohl du nichts angefragt hast, kontaktiere deinen Mobilfunkanbieter und ändere deine Sicherheitsfragen/Passwörter.

Praktische Tipps

- Bevorzuge Authenticator‑Apps oder Security‑Keys für kritische Konten; SMS nur als Fallback.

- Führe regelmäßige Checks durch: sind vertrauenswürdige Telefonnummern noch aktuell? Welche Geräte sind als vertrauenswürdig registriert?

- Nutze einen Passwortmanager zum Verwalten komplexer Passwörter und speichere Backup‑Codes verschlüsselt.

- Wenn möglich: Richte Passkeys ein — sie sind bequem und resistent gegen Phishing.

Varianten

Manche Dienste bieten Passwortlos‑Logins mit Passkeys oder biometrischen Sensoren. Firmenaccounts nutzen oft striktere MFA‑Regeln; hier kann ein Administrator zusätzliche Schritte verlangen. Für sehr hohe Sicherheitsanforderungen sind mehrstufige Recovery‑Prozesse und Hardware‑Keys die beste Wahl.

Datenschutzhinweis: 2FA‑Daten (z. B. Telefonnummern) sind personenbezogene Informationen. Teile sie nicht unnötig und verwalte sie in geschützten Kontoeinstellungen.

Fazit

Zwei‑Faktor‑Authentifizierung ist heute eine Grundvoraussetzung für sicheren Zugang zu digitalen Konten. Mit wenigen Schritten — Vorbereitung, Einrichtung einer Authenticator‑App oder eines Security‑Keys und Sicherung von Backup‑Codes — senkst du das Risiko unbefugter Zugriffe deutlich. Priorisiere hardwarebasierte Methoden oder Passkeys, wenn möglich, und nutze SMS nur als Fallback. Wer die genannten Vorbereitungen trifft, bleibt flexibel beim Gerätewechsel und vermeidet längere Sperrungen.

Schreibe einen Kommentar