Kategorie: IT Security

Artikel rund um das Thema IT – Security. Von alltäglichen Tipps bis zu Sicherheitshinweisen.

-

Shadow AI: Wie unsanktionierte KI Tools Unternehmen gefährden

Shadow AI ist die unsanktionierte Nutzung externer KI‑Dienste durch Mitarbeitende. Sie erzeugt verdeckte Datenflüsse, die sensible Informationen, geistiges Eigentum und personenbezogene Daten in externe Systeme

Cybersecurity in Europa: Können KI & Zertifikate den Fachkräftemangel lösen?

Europa steht vor einer konkreten Herausforderung: Es fehlen qualifizierte IT‑Sicherheitskräfte, und Unternehmen sowie Behörden spüren die Folgen in Reaktionszeiten und Schutzlücken. Cybersecurity Fachkräftemangel Europa ist

KI an der Haustür: Wie smarte Türklingeln erkennen — Chancen & Datenschutz

Smarte Türklingeln nutzen heute oft KI, um Personen, Pakete oder Fahrzeuge zu erkennen. Diese Technologien reduzieren Fehlalarme, können aber zugleich Fragen zum smarte Türklingel Datenschutz

Fünf Cybersecurity‑Trends für 2026: Was Europas Unternehmen jetzt tun sollten

Cybersecurity 2026 steht für eine Phase, in der Angreifer schneller, automatisierter und vielfach zielgerichteter vorgehen. Dieser Text zeigt fünf zentrale Trends, die für europäische Unternehmen

Batteriespeicher & Cyberrisiken: Wie ein Ausfall Millionen kostet

Batteriespeicher Cybersecurity ist heute kein Nischenthema mehr: Immer mehr Speicheranlagen sind digital verbunden und können bei Angriffen zu großen Ausfällen führen, die Betreiber, Kommunen und

Dark‑Web‑Monitoring wird eingestellt – was Nutzer jetzt tun sollten

Viele Menschen nutzen Dienste, die automatisch prüfen, ob E‑Mail‑Adressen oder Zugangsdaten in geleakten Datensätzen auftauchen. Mit der Einstellung einzelner Angebote fällt diese Schutzschicht weg oder

Smart Glasses und Datenschutz: Was Nutzer heute wissen sollten

Smart Glasses sind dafür gebaut, Gespräche, Fotos und kurze Videos aus der Perspektive des Trägers aufzunehmen. Damit entstehen neue Fragen zum Schutz persönlicher Daten und

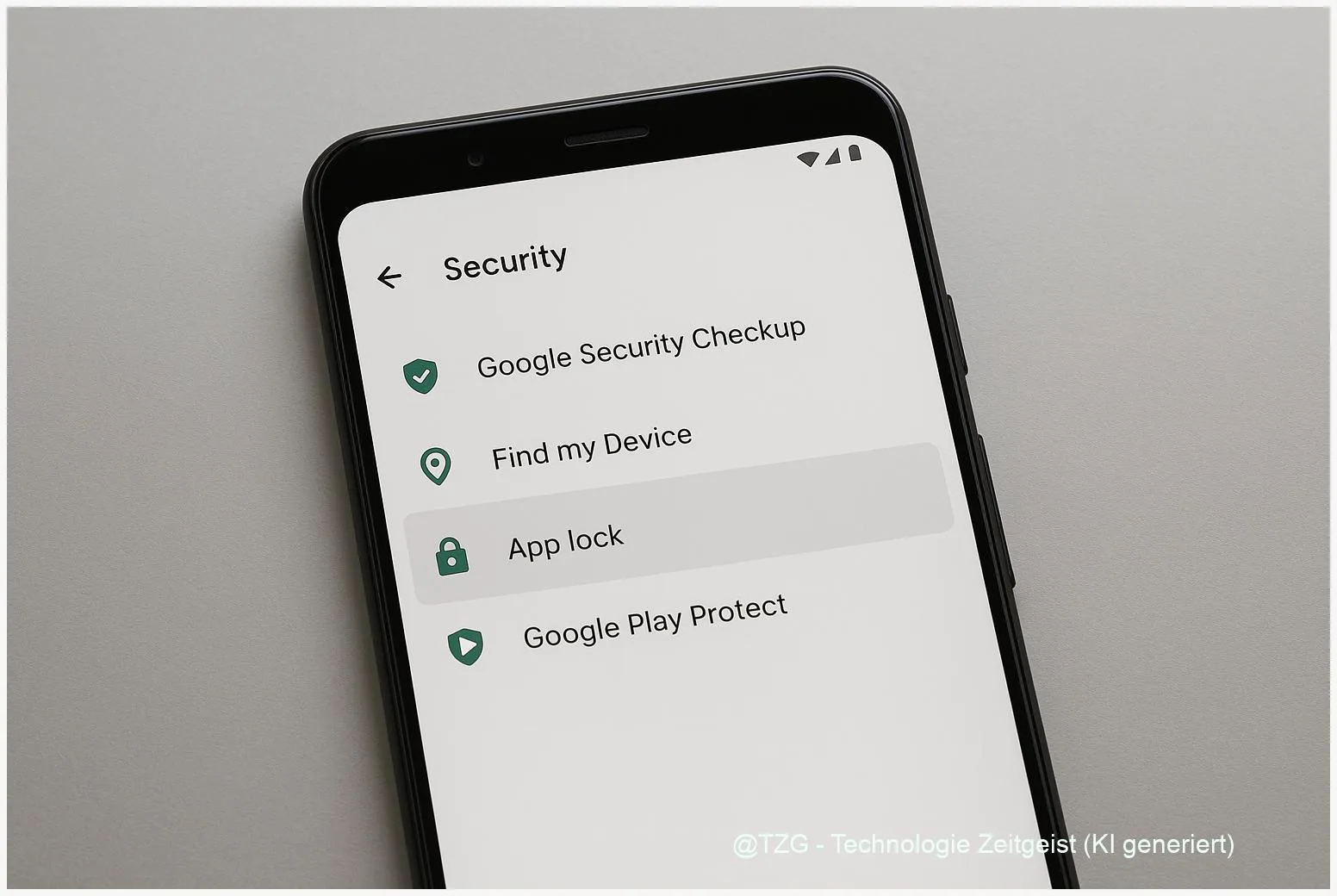

App Lock in Android 17: Wie sicher sind native App‑Sperren?

Android 17 bringt Berichten zufolge erstmals ein natives App Lock, das es erlaubt, einzelne Anwendungen direkt mit PIN oder Biometrie zu schützen. App Lock Android

Agentic Browsing: Wie Browser‑Agenten arbeiten und wie Sie sich schützen

Agentic Browsing bezeichnet Browser‑Funktionen, bei denen künstliche Intelligenz als autonomer Agent Webseiten selbstständig durchsucht, Formulare ausfüllt und Entscheidungen trifft. Für Anwender kann das Zeit sparen,

Standorttracking auf dem Smartphone: Kontrolle über Ihre Daten

Standortdaten sind allgegenwärtig: Apps, Karten und Dienste nutzen sie, oft auch im Hintergrund. Dieses Stück erklärt, wie standorttracking smartphone technisch funktioniert, welche Rechte und Risiken

KI-Sicherheitslücken: Warum sie entstehen und wie man ihnen begegnet

Immer häufiger nutzen Angreifer Künstliche Intelligenz, um Schwachstellen auszunutzen oder neue Sicherheitslücken zu schaffen. Dieses Stück erklärt verständlich, warum KI-Sicherheitslücken entstehen, welche Formen sie annehmen

KI-Sicherheit: Wie Unternehmen Risiken erkennen und mindern

KI-Sicherheit ist heute ein technisches und organisatorisches Gestaltungsfeld: Systeme müssen vor Angriffen auf Code, Modelle und Trainingsdaten geschützt werden. Das Schlagwort KI-Sicherheit begleitet Entscheidungen in

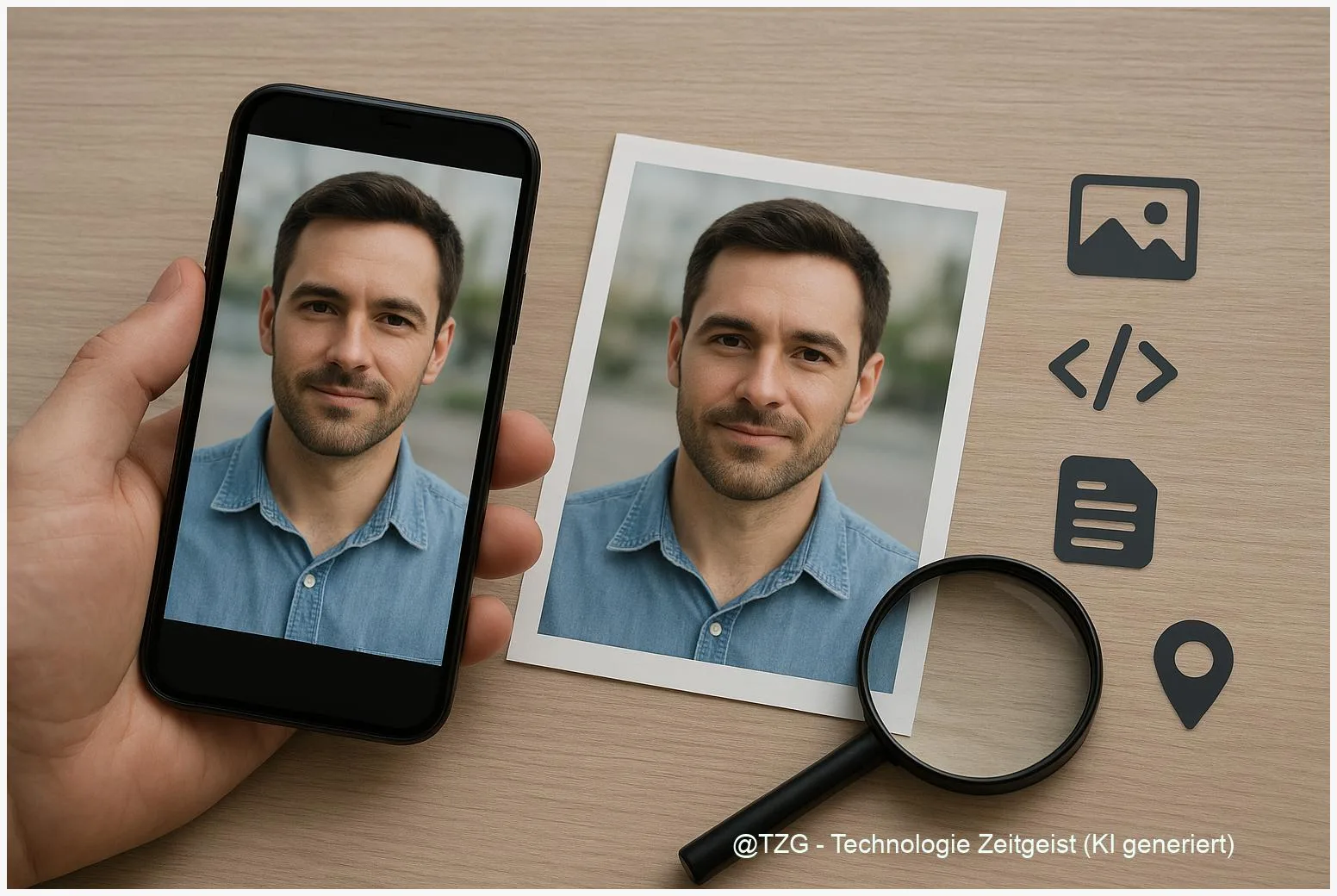

Deepfake-Fotos erkennen: So prüfen Sie Bilder auf Manipulation

Deepfake Fotos erkennen ist heute eine praktische Fähigkeit: Mit einfachen Prüfungen, Metadaten‑Tools und einem Blick für typische Artefakte lässt sich die Wahrscheinlichkeit einer Manipulation deutlich

Proton Sheets: Sichere Tabellenkalkulation für sensible Daten

Proton Sheets ist eine Tabellenkalkulation mit dem Fokus auf Datenschutz und End‑to‑End‑Verschlüsselung. Als Teil der Proton Office Suite erlaubt sie kollaboratives Arbeiten an Tabellen, ohne

Cybersicherheit für Solaranlagen: Schutz für Photovoltaik im Alltag

Cybersicherheit Solaranlagen ist heute kein Fachthema mehr, sondern betrifft Eigentümerinnen, Installateure und Betreiber gleichermaßen. Dieses Abstract nennt einfache Kernpunkte: Photovoltaik-Systeme kommunizieren zunehmend über Internet und