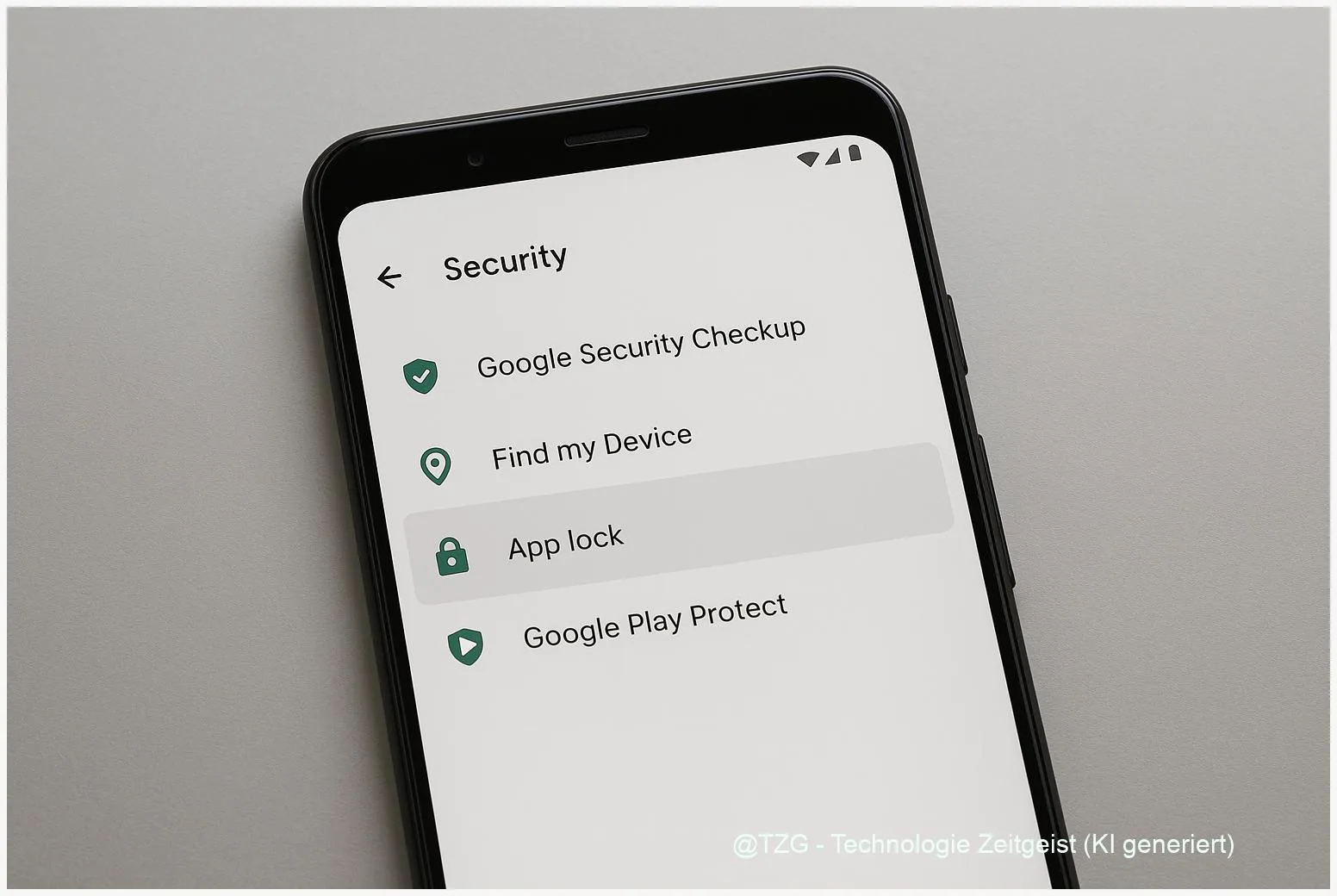

Android 17 bringt Berichten zufolge erstmals ein natives App Lock, das es erlaubt, einzelne Anwendungen direkt mit PIN oder Biometrie zu schützen. App Lock Android 17 zielt darauf ab, Drittanbieter überflüssig zu machen und alltägliche Daten auf dem Smartphone besser zu schützen. Dieser Text erklärt, wie das neue Feature sich von bisherigen Mechanismen wie App Pinning unterscheidet, welche Risiken Drittanbieter-Apps haben und wie Nutzerinnen und Nutzer pragmatisch vorgehen können.

Einleitung

Smartphones enthalten heute eine Fülle persönlicher Daten: Nachrichten, Fotos, Bank‑Apps und Zugangsdaten. Viele Menschen nutzen deshalb zusätzliche App‑Sperren aus dem Play Store, um einzelne Anwendungen abzuschirmen. Diese Drittanbieter‑Lösungen verlangen aber häufig weitreichende Berechtigungen, was neue Risiken schafft. Vor diesem Hintergrund berichten mehrere Technikportale, dass Android 17 ein integriertes App Lock anbieten könnte. Das würde die Fragmentierung reduzieren: Sicherheitsfunktionen kämen direkt vom System und müssten nicht mehr von externen Entwicklern gepflegt werden. Dieser Text erklärt in klarer Sprache die Unterschiede zu bisherigen Mechaniken und gibt praktische Hinweise, was sich ändert und worauf zu achten ist.

Was App Lock in Android 17 bedeutet

Berichte aus Code‑Analysen und frühzeitigen Canary‑Builds deuten darauf hin, dass Android 17 eine systemnahe Option zum Sperren einzelner Apps einführt. Das Feature soll demnach Launcher erlauben, für einzelne Anwendungen eine zusätzliche Authentifizierung per PIN oder Biometrie zu verlangen. Im Kern geht es darum, dass die Sperre vom Betriebssystem verwaltet wird, nicht von einer Drittanbieter‑App. Das kann zwei konkrete Vorteile bringen: Zum einen entfallen die riskanten Berechtigungsanfragen, die viele externe App‑Locker benötigen. Zum anderen ist die Implementierung über System‑APIs für Hersteller und Entwickler standardisierbar, was Update‑Stabilität und Kompatibilität verbessern kann.

Wichtig ist die Abgrenzung zu App Pinning (Screen Pinning). App Pinning existiert seit Android 5.0 (Lollipop) und fixiert den Bildschirm auf eine einzelne App; das ist vor allem für Kurzzeit‑Übergaben nützlich. Diese Information stammt aus dem Jahr 2014 und ist damit älter als zwei Jahre. App Pinning schützt aber nicht durch Biometrie oder PIN: es verhindert Navigation, ersetzt aber keine Authentifizierung.

Systemverwaltete App‑Sperren könnten viele Nutzerinnen und Nutzer vor unnötigen Berechtigungen schützen und die Verwaltung vereinfachen.

Technisch spricht vieles dafür, dass das System eine neue, begrenzte Permission und eine BiometricPrompt‑Integration nutzt. Hersteller können die Funktion in eigenen Oberflächen ausbauen; einige Hersteller testen solche Optionen bereits in ihren Beta‑Programme. Ob und wann das Feature auf jedes Gerät kommt, hängt von der OEM‑Integration und der Verfügbarkeit des Android‑Updates ab.

Wenn eine Vielzahl von Geräten das System‑App Lock erhält, sinkt langfristig die Abhängigkeit von Drittanbieter‑Tools und damit auch das Risiko durch unsichere, überprivilegierte Apps.

Wie App‑Sperren im Alltag funktionieren

Für die Nutzerin oder den Nutzer soll eine native App‑Sperre ähnlich einfach sein wie das Anlegen eines App‑Ordners: Man wählt eine App aus, aktiviert die Sperre und legt fest, welche Authentifizierung verlangt wird. Typischer Ablauf: Einstellungen öffnen → Sicherheit oder Apps → App auswählen → “Sperren” aktivieren. Bei Bestätigung fragt das System dann PIN oder Biometrie ab, bevor die App geöffnet wird.

Der Alltagseffekt ist unmittelbar: Leihen Freunde das Telefon, sind private Chats oder die Banking‑App nicht ohne die zusätzliche Authentifizierung zugänglich. Eltern können einzelne Apps schützen, ohne separate Kinderprofile zu nutzen. Für Berufstätige bedeutet es, dass dienstliche und private Apps leichter getrennt bleiben, wenn für sensible Anwendungen eine zusätzliche Sperre verlangt wird.

Gleichzeitig bleibt ein Unterschied zu Lock‑Task oder Enterprise‑Kiosk‑Modi bestehen. Lock‑Task‑Mode richtet Geräte so ein, dass nur erlaubte Apps laufen – nützlich für Verkaufsgeräte oder Terminals. Native App‑Sperren zielen dagegen auf den normalen Alltagseinsatz, nicht auf dedizierte Einzweckgeräte.

Konkrete Hinweise im Umgang: Wenn das System eine Option anbietet, die Sperre mit Geräte‑PIN oder Biometrie zu koppeln, ist das sicherer als die alleinige Sperre durch ein App‑Passwort. Biometrie bietet Komfort, die Fall‑Back‑Option sollte eine starke Geräte‑PIN sein. Nutzerinnen und Nutzer sollten außerdem prüfen, ob Benachrichtigungsinhalte auf dem Sperrbildschirm ausgeblendet werden, damit Nachrichten nicht im Klartext sichtbar bleiben.

Chancen und Risiken im Vergleich zu Drittanbieter‑Apps

Der größte Vorteil nativer App‑Sperren ist die Reduktion von Berechtigungsrisiken. Viele Drittanbieter‑App‑Locker fordern Accessibility‑ oder Device‑Admin‑Rechte, um zuverlässig arbeiten zu können. Diese Berechtigungen erlauben tiefe Eingriffe, etwa Bildschirmlesen oder Eingaben zu überwachen, und können im Missbrauchsszenario zu Datenschutzverletzungen führen. Studien und Analysen zeigen, dass Drittanbieter‑Apps häufiger problematische Berechtigungen und Sicherheitslücken enthalten.

Ein weiterer Vorteil: Systemfunktionen werden mit Update‑Zyklen des Herstellers versorgt, sind in bestehende Sicherheitsmechanismen (z. B. BiometricPrompt, Play Protect) integriert und unterliegen strengeren Prüfungen als viele kleine Apps im Store. Das senkt die Wahrscheinlichkeit, dass ein App‑Locker selbst zur Schwachstelle wird.

Auf der anderen Seite bestehen Risiken auch bei nativen Lösungen: Wenn das Feature über OEM‑Schnittstellen implementiert wird, können Unterschiede zwischen Herstellern zu Inkonsistenzen führen. Nicht alle Geräte erhalten das Android 17 Update gleichzeitig oder überhaupt; ältere Geräte bleiben anfällig und sind weiterhin auf Drittanbieter‑Apps angewiesen. Zudem sind frühe Implementierungen manchmal fehleranfällig — Code‑Analysen liefern Hinweise, aber keine Garantie, bis stabile Releases vorliegen.

Praktische Regel: Bis zur flächendeckenden Verfügbarkeit sind bewährte Maßnahmen sinnvoll: Play Protect aktivieren, Sideloading vermeiden, Permissions kritisch prüfen. Wenn eine native App‑Sperre vorhanden ist, ist sie in der Regel der sicherere erste Schritt gegenüber einer Drittanbieter‑App.

Was jetzt zu erwarten ist und wie man sich vorbereitet

Die Einführung einer systemeigenen App‑Sperre hängt von mehreren Faktoren: Bestätigung durch offizielle Android‑Dokumentation, Integration der Hersteller‑Oberflächen und Rollout‑Pläne. Berichte stützen sich derzeit auf frühe Code‑Sichtungen und Leaks; bis zum stabilen Release können sich Details ändern oder Funktionen zurückgestellt werden. Für alle, die jetzt schon sicherer unterwegs sein wollen, gibt es praktische Schritte.

Konkrete Vorsichtsmaßnahmen: Erstens, prüfen Sie die Sicherheits‑Einstellungen Ihres Geräts. Viele Hersteller bieten bereits eigene App‑Sperren oder Secure‑Folder‑Funktionen an, die weniger weitreichende Berechtigungen benötigen als Apps von Drittanbietern. Zweitens, aktivieren Sie Play Protect und automatische Updates, damit bekannte Sicherheitslücken schnell geschlossen werden. Drittens, vermeiden Sie das Gewähren von Accessibility‑Rechten an Apps, deren Herkunft oder Zweck unklar ist.

Für Technikinteressierte lohnt sich auch ein Blick auf Unternehmenslösungen: Lock‑Task‑Mode und MDM‑Profile bleiben die richtige Wahl für Geräte, die ausschließlich für einen Zweck genutzt werden. Entwickler und Administratoren sollten Lock‑Task‑APIs und Device‑Policy‑Mechanismen testen, wenn sie dedizierte Geräte verwalten.

Schließlich: Bleiben Sie skeptisch gegenüber schnellen Empfehlungen im Netz. Solange die Funktion nicht offiziell dokumentiert ist, sind Dritt‑ und Medienberichte wertvoll für die Einordnung, aber keine verbindliche Anleitung. Sobald Android 17 in einer Developer Preview oder im stabilen Kanal verfügbar ist, bieten die offiziellen Developer‑ und Support‑Dokumente die verlässlichsten Anleitungen.

Fazit

Eine native App‑Sperre in Android 17 würde viele praktische Probleme lösen: Sie könnte die Notwendigkeit unsicherer Drittanbieter‑Apps reduzieren und alltägliche Szenarien wie das Schützen einzelner Chats oder Bank‑Apps einfacher und sicherer machen. Wichtig bleibt, dass eine solche Funktion sauber, transparent und konsistent ausgerollt wird. Bis es die offizielle Dokumentation gibt, sind native Hersteller‑Features und konservative Sicherheitsgewohnheiten die zuverlässigsten Maßnahmen. Wer derzeit sensible Apps schützen will, erreicht mit den vorhandenen System‑Optionen und kritischer Prüfung von Berechtigungen die beste Balance aus Sicherheit und Bedienbarkeit.

Schreibe einen Kommentar